Демілітаризована зона (комп'ютерні мережі)

Демілітаризована зона (англ. Demilitarized Zone, скор. DMZ або ДМЗ) — сегмент мережі, що містить загальнодоступні сервіси та відокремлює їх від приватних[1]. Як загальнодоступний може виступати, наприклад, веб-сервіс: сервер, що його забезпечує, який фізично розміщений у локальній мережі (Інтранет), повинен відповідати на будь-які запити із зовнішньої мережі (Інтернет), при цьому інші локальні ресурси (наприклад, файлові сервери, робочі станції) необхідно ізолювати від зовнішнього доступу.

Мета ДМЗ — надати додатковий рівень безпеки в локальній мережі, який дозволяє мінімізувати збитки в разі атаки на один із загальнодоступних сервісів: зовнішній зловмисник має прямий доступ тільки до обладнання в ДМЗ[2].

Термінологія та концепція

Назва походить від воєнного терміна «демілітаризована зона» — територія між ворожими державами, на якій не допускаються воєнні операції. Інакше кажучи, доступ у ДМЗ відкритий для обох сторін за умови, що відвідувач не має злого наміру. Аналогічно, концепція ДМЗ (наприклад, при побудові шлюзу в публічний Інтернет) полягає в тому, що в локальній мережі виділяється область, яка не є безпечною, як частина мережі, що залишилася (внутрішня), і не небезпечна, як публічна (зовнішня)[3] [4] [5].

Системи, відкриті для прямого доступу з зовнішніх мереж, як правило, є головними цілями зловмисників і потенційно наражаються на проявлення загроз. Як наслідок, вони не можуть послуговуватися повною довірою. Тому необхідно обмежити доступ цих систем до комп'ютерів, розташованих усередині мережі[6].

Надаючи захист від зовнішніх атак, ДМЗ, як правило, не має жодного стосунку до атак внутрішніх, таких як перехоплення трафіку[5][7].

Архітектура та реалізація

Розділення сегментів і контроль трафіку між ними, як правило, реалізуються спеціалізованими пристроями — міжмережевими екранами. Основними завданнями такого пристрою є[8]:

- контроль доступу з зовнішньої мережі в ДМЗ;

- контроль доступу з внутрішньої мережі в ДМЗ;

- дозвіл (або контроль) доступу з внутрішньої мережі в зовнішню;

- заборонена доступу з зовнішньої мережі у внутрішню.

У деяких випадках для організації ДМЗ достатньо засобів маршрутизатора чи навіть проксі-сервера[2].

Сервери в ДМЗ за необхідності можуть мати обмежене з'єднання з окремими вузлами у внутрішній мережі[К 1]. Зв'язок у ДМЗ між серверами й із зовнішньою мережею також обмежується, щоб зробити ДМЗ безпечнішою для розміщення певних сервісів, ніж Інтернет. На серверах у ДМЗ повинні виконуватися лише необхідні програми, непотрібні вимикаються чи взагалі видаляються[8].

Існує безліч різних варіантів архітектури мережі з ДМЗ. Два основних — з одним міжмережевим екраном і з двома міжмережевими екранами[2][9]. На базі цих методів можна створювати як спрощені, так і дуже складні конфігурації, відповідні до можливостей використовуваного обладнання та вимог до безпеки в конкретній мережі[5].

Конфігурації ДМЗ

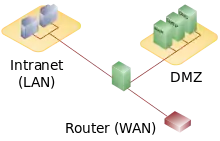

Конфігурація з одним міжмережевим екраном

Для створення мережі з ДМЗ може бути використаний один міжмережевий екран, який має мінімум три мережеві інтерфейси: один — для з'єднання з провайдером (WAN), другий — із внутрішньою мережею (LAN), третій — з ДМЗ. Така схема проста в реалізації, однак має підвищені вимоги до обладнання й адміністрування: міжмережевий екран повинен обробляти весь трафік, що йде як у ДМЗ, так і у внутрішню мережу. При цьому він стає «єдиною точкою відмови», а у випадку його зламу (чи помилки в налаштуваннях) внутрішня мережа виявиться вразливою безпосередньо з зовнішньої[3].

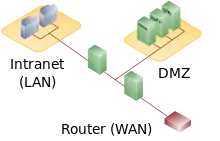

Конфігурація з двома міжмережевими екранами

Безпечнішим є підхід, коли для створення ДМЗ використовуються два міжмережеві екрани: один із них контролює з'єднання із зовнішньої мережі в ДМЗ, інший — із ДМЗ у внутрішню мережу. У такому разі для успішної атаки на внутрішні ресурси повинні бути скомпрометовані два пристрої[2]. Крім того, на зовнішньому екрані можна налаштувати повільніші правила фільтрації на прикладному рівні, забезпечивши посилений захист локальної мережі без негативного впливу на продуктивність внутрішнього сегмента[3].

Ще вищого рівня захисту можна досягти, використавши два міжмережеві екрани двох різних виробників і (бажано) різної архітектури — це зменшує вірогідність того, що обидва пристрої матимуть однакову вразливість[10]. Наприклад, випадкова помилка в налаштуваннях з меншою вірогідністю з'явиться в конфігурації інтерфейсів двох різних виробників; прогалина в безпеці, знайдена в системі одного виробника, з меншою вірогідністю виявиться в системі другого. Недоліком цієї архітектури є вища вартість[11].

ДМЗ-хост

Деякі маршрутизатори SOHO-класу мають функцію надання доступу з зовнішньої мережі до внутрішніх серверів (режим DMZ host або exposed host). У такому режимі вони являють собою хост, у якого відкриті (не захищені) всі порти, крім тих, що транслюються іншим способом. Це не зовсім відповідає визначенню істинної ДМЗ, оскільки сервер з відкритими портами не відділяється від внутрішньої мережі. Тобто ДМЗ-хост може вільно підключитися до ресурсів у внутрішній мережі, тоді як з'єднання з внутрішньою мережею з ДМЗ блокуються міжмережевим екраном, що розділяє їх, якщо немає спеціального правила, яке б це дозволяло[К 1]. ДМЗ-хост не надає в плані безпеки жодної з переваг, які надає використання підмереж, і часто використовується як простий метод трансляції всіх портів на інший міжмережевий екран або пристрій[5][11].

Примітки

- Сергеев А. Настройка сетей Microsoft дома и в офисе. Учебный курс. — СПб. : ИД «Питер», 2006. — С. 312. — ISBN 5-469-01114-3. (рос.)

- Сміт, 2006.

- Shinder, D. (29 червня 2005). SolutionBase: Strengthen network defenses by using a DMZ (англ.). TechRepublic.

- Shinder, T. (27 червня 2001). ISA Server DMZ Scenarios (англ.). ISAserver.org.

- DMZ (DeMilitarized Zone) (англ.). Tech-FAQ.com.

- Киселев Е. Безопасность IBM Lotus Notes/Domino R7. — М. : «ИнтерТраст», 2007. — ISBN 5-7419-0084-4.

- Perimeter Firewall Design (англ.). Microsoft TechNet.

- Гергель, 2007.

- Importance of DMZ in Network Security (англ.). NTSecurity.com. 31.10.2012. Архів оригіналу за 6 червня 2014. Процитовано 4 червня 2014.

- Смирнов А. А., Житнюк П. П. Киберугрозы реальные и выдуманные // «Россия в глобальной политике». — 2010. — № 2. (рос.)

- Johannes Endres (4.10.2006). DMZ selbst gebaut (нім.). Heise Netze.

Коментарі

- Міжмережевий екран дозволяє з'єднання хосту в внутрішній мережі з хостом у ДМЗ, якщо це з'єднання ініціював (надіслав запит першим) хост у внутрішній мережі.

Література

- Смит Р. Ф. Демилитаризованная зона ISA // «Windows IT Pro/RE». — М. : Открытые системы, 2006. — № 3. (рос.)

- Гергель А. В. Компьютерные сети и сетевые технологии. — Нижний Новгород : ННГУ, 2007. — С. 18. (рос.)

- Robert Shimonski, Will Schmied. Building DMZs For Enterprise Networks. — Syngress Publishing, 2003. — P. 304. — ISBN 1-931836-88-4. (англ.)