Підміна IP-адреси

Підміна IP-адреси (також IP spoofing) — створення IP-пакетів зі сфальшованою джерельною IP-адресою. Метою є приховування справжнього відправника або знеособлення комп'ютерної системи.[1] Інший спосіб, який відправник може використовувати для анонімності, це проксі-сервер.

Основи

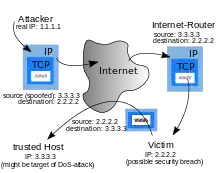

Основним протоколом передачі даних у Інтернет та багатьох комп'ютерних мережах є Internet Protocol (IP). Протокол визначає, що кожен IP-пакет повинен містити заголовок, який серед іншого містить IP-адресу відправника пакета. Зазвичай у цьому полі зазначена IP-адреса комп'ютера, від якого був відправлений пакет. Однак це значення може бути підмінене так, що отримувач вважатиме, що пакет надійшов з іншого джерела. Протокол вимагає, щоб отримувач надіслав відповідь на адресу відправника, тому підміна IP-адреси використовується у в основному у випадках, коли справжнього відправника не хвилює відповідь.

Застосування

Підміна IP-адреси, що включає використання надійної IP-адреси, може використовуватися комп'ютерними злочинцями для подолання мережевих заходів безпеки, таких як автентифікація на основі IP-адрес. Цей тип атаки є найбільш ефективним, коли між машинами існують довірчі відносини. Наприклад, в деяких корпоративних мережах прийнято, що внутрішні системи довіряють один одному, так що користувачі можуть входити без використання імені користувача або пароля, якщо вони підключаються з іншого комп'ютера у внутрішній мережі (і тому вони повинні бути вже зареєстровані). Здійснюючи підключення з підміною IP-адреси на IP-адресу довіреного вузла, зловмисник у тій самій мережі може отримати доступ до цільової машини без автентифікації.

Підміна IP-адреси часто використовується у атаках «відмова-у-обслуговуванні» де метою є перевантаження цілі значним обсягом трафіку, тому нападник не піклується про отримання відповідей на пакети атак. Пакунки з підробленими IP-адресами важче фільтрувати, оскільки кожен підроблений пакет, як видається, надходить з іншої адреси, і вони приховують справжнє джерело атаки. Атаки на відмову в обслуговуванні, які використовують підроблення, як правило, випадково вибирають адреси з усього простору IP-адрес, хоча більш складні механізми підробки можуть уникнути нерозподілених адрес або невикористаних частин IP-адресного простору. Розповсюдженість великих бот-мереж робить підроблення менш важливими в атаках на відмову в обслуговуванні, але зловмисники, як правило, використовують підміну IP-адрес як інструмент для збільшення їх ефективності.

Прикладами використання підміни IP-адреси є використання служб DNS[2], NTP[3], memcached[4][5] для посилення атаки. Усі атаки здійснювались шляхом надсилання з контрольованих зловмисником вузлів на вразливі сервери спеціально сформованих UDP-пакетів, у яких IP-адреса відправника була підмінена на IP-адресу жертви. У відповідь на кожен отриманий пакет вразливий сервер формував відповідь, що складалась з кількох UDP-пакетів, які надсилав у відповідності до специфікації протоколу IP на IP-адресу жертви. Таким чином атака підсилювалась у кілька разів.

Backscatter, метод, який використовується для спостереження за активністю DoS-атак в Інтернеті, спирається на використання зловмисниками підміни IP для їх ефективності.

Легальне використання

IP-пакети з підміненою IP-адресою не завжди є ознакою злочинних намірів: при тестуванні продуктивності вебсайтів можуть бути створені сотні і навіть тисячі віртуальних користувачів, кожен з яких виконує тестовий сценарій щоб перевірити поведінку системи при одночасному підключенні великої кількості користувачів.

Оскільки зазвичай кожен користувач має власну IP-адресу, комерційні продукти для тестування (такі як HP LoadRunner, WebLOAD, та інші) можуть використовувати підміну IP-адрес, щоб кожен «користувач» мав власну IP-адресу.

Служби, вразливі для підміни IP-адрес

Служби, вразливі для підміни IP-адрес:

- RPC (служби Remote procedure call)

- Будь-які служби, які використовують IP-адреси для автентифікації

- X Window System

- Набір служб віддаленого адміністрування без підтримки криптографічних протоколів (rlogin, rsh, та ін.)

Захист від підміни IP-адрес

На рівні протоколу IP

Фільтрація пакетів — один з методів захисту від підміни IP-адрес. Мережевий шлюз зазвичай використовує фільтрацію, яка забороняє пересилання пакетів з зовнішніми IP-адресами відправників із локальної мережі. Це не дозволяє зловмиснику реалізувати атаку на зовнішні вузли з локальної мережі. Одночасно забороняється проходження із внутрішніми IP-адресами з зовнішніх мереж та Інтернет. Це не дозволяє зловмиснику реалізувати атаку на внутрішні вузли локальної мережі ззовні.

На вищих рівнях

У Transmission Control Protocol (TCP) використовуються послідовні номери пакетів, які узгоджуються з віддаленим вузлом мережі при встановленні з'єднання. Оскільки зловмисник зазвичай не бачить пакети з відповідями, необхідно вгадати номери послідовностей для того, щоб перехопити з'єднання. Але погана реалізація генерації номерів послідовностей у багатьох операційних системах призводить до того, що номери послідовностей можна передбачити.

Використання криптографічного захисту

Використання протоколів з функціями криптографічного захисту (IPsek, SSH, TLS) забезпечує надійний захист. Оскільки зловмисник не знає криптографічних ключів, будь-які сформовані ним IP-пакети не будуть розшифровані або будуть визнані неавтентичними отримувачем і будуть проігноровані.

Див. також

Примітки

- Tanase, Matthew (11 березня 2003). IP Spoofing: An Introduction. Symantec. Процитовано 25 вересня 2015.

- Амплификация DDoS-атак (російською).

- NTP Amplification Attack.

- Carlos Morales (5 березня 2018). NETSCOUT Arbor Confirms 1.7 Tbps DDoS Attack; The Terabit Attack Era Is Upon Us. Arbor Netscout.

- Brian Krebs (2 березня 2018). Powerful New DDoS Method Adds Extortion. KrebsOnSecurity.