Токен автентифікації

Токен (також апаратний токен,USB-ключ,криптографічний токен) — компактний пристрій, призначений для забезпечення інформаційної безпеки користувача, також використовується для ідентифікації його власника, безпечного віддаленого доступу до інформаційних ресурсів і т. д. Зазвичай, це фізичний пристрій, що використовується для спрощення аутентифікації. Також цей термін може відноситися і до програмних токенів, які видаються користувачеві після успішної авторизації і є ключем для доступу до служб.

Токени призначені для електронного посвідчення особи (наприклад, клієнта, який одержує доступ до банківського рахунку), при цьому вони можуть використовуватися замість або разом з паролем. У певному сенсі токен — це електронний ключ для доступу до чого-небудь.

Зазвичай апаратні токени мають невеликий розмір, що дозволяє носити їх у кишені або гаманці, часто вони мають вигляд, як брелоки. Деякі призначені для зберігання криптографічних ключів, таких, як електронний підпис або біометричні дані (наприклад, деталі дактилоскопічного візерунка). В одні вбудовано захист від злому, в інші — міні-клавіатура для введення PIN-коду або ж просто кнопка виклику процедури генерації та дисплей для виводу згенерованого ключа. Токени мають роз'єм USB, функції RFID або бездротовим інтерфейсом Bluetooth для передачі згенерованої послідовності ключів на клієнтську систему.

Типи паролів

Всі токени містять деякі секретні відомості, які використовуються для підтвердження особи. Є чотири різні способи, в яких ця інформація може бути використана:

- Токен зі статичним паролем.

Пристрій містить пароль, який фізично прихований (не видний власникові), але який передається для кожної аутентифікації. Цей тип вразливий для атак повторного відтворення.

- Токен з синхронно-динамічним паролем.

Пристрій генерує новий унікальний пароль з певним інтервалом часу. Токен та сервер повинні бути синхронізовані, щоб пароль був успішно прийнятий.

- Токен з асинхронним паролем.

Одноразовий пароль генерується без використання годинника, за допомогою шифру Вернама або іншого криптографічного алгоритму.

- Токен виклик-відповідь.

Використовуючи криптографію з відкритим ключем, можна довести володіння приватним ключем, не розкриваючи його. Сервер аутентифікації шифрує виклик (зазвичай випадкове число або принаймні, дані з деякими випадковими частинами) за допомогою відкритого ключа. Пристрій доводить, що має копію відповідного приватного ключа, шляхом надання розшифрованого виклику.

Одноразові паролі, синхронізовані за часом

Синхронізовані за часом одноразові паролі постійно змінюються у встановлений час, наприклад, раз на хвилину. Для цього повинна існувати синхронізація між токеном клієнта та сервером аутентифікації. Для пристроїв не підключених до мережі, ця синхронізація зроблена до того, як клієнт отримав токен. Інші типи токенів синхронізуються, коли токен вставляється в пристрій введення. Головна проблема з синхронізованими токенами полягає в тому, що вони можуть розсинхронізуватися, через якийсь великий період часу. Тим не менш, деякі системи, такі як SecurID компанії RSA, дозволяють користувачеві синхронізувати сервер з токеном, шляхом введення декількох послідовних кодів доступу. Більшість з них не в змозі мати змінні батареї, отже мають обмежений термін служби.

Одноразові паролі на основі математичного алгоритму

Інший тип одноразових паролів використовує складний математичний алгоритм, наприклад, хеш-ланцюга, для створення серії одноразових паролів з секретного ключа. Жоден з паролів не можна відгадати, навіть тоді, коли попередні паролі відомі. Існує загальнодоступний, стандартизований алгоритм OATH; інші алгоритми покриті американськими патентами. Кожний новий пароль повинен бути унікальним, тому неавторизований користувач не зможе здогадатися, що новий пароль може бути, на основі раніше використаних паролів.

Типи токенів

Токени можуть містити чипи з різними функціями від дуже простих, до дуже складних, у тому числі й кілька методів аутентифікації. Найпростішим токенам безпеки не потрібні ніякі підключення до комп'ютера. Токени мають фізичний дисплей; Користувач просто вводить відображене число для входу. Інші токени підключаються до комп'ютерів, використовуючи бездротові технології, такі як Bluetooth. Ці токени передають ключову послідовність локальному клієнтові або найближчої точки доступу. Крім того, інша форма токену, який був широко доступний багато років, є мобільний пристрій, який взаємодіє з використанням позасмугового каналу (наприклад, SMS або USSD). Тим не менше, інші токени підключаються до комп'ютера, і може знадобитися PIN-код. Залежно від типу токену, операційна система комп'ютера або прочитає ключ від токену та виконає криптографічні операції на ньому, або попросить, щоб програмне обладнання токену виконало ці операції самостійно. Таким додатком є апаратний ключ (електронний ключ), необхідний для деяких комп'ютерних програм, щоб довести право власності на програмне забезпечення. Ключ поміщається в пристрій введення, і програмне забезпечення отримує доступ до розглянутого пристрою вводу/виводу, щоб дозволити використання цього програмного забезпечення. Комерційні рішення надаються різними постачальниками, кожний зі своїми власними (і часто запатентованими) функціями безпеки. Проекти токенів, що відповідають певним стандартам безпеки, засвідчені у Сполучених Штатах як сумісні з FIPS 140, федеральним стандартом безпеки США. Токени без будь-якої сертифікації часто не відповідають стандартам безпеки прийнятим урядом США, вони не пройшли ретельне тестування, і, ймовірно, не можуть забезпечити такий самий рівень криптографічного захисту, як токени, які були розроблені та перевірені сторонніми агентствами.

Токени без підключення

Токени без підключення не мають ні фізичного, ні логічного підключення до комп'ютера клієнта. Зазвичай, вони не вимагають спеціального пристрою введення, а замість цього використовують вбудований екран для відображення згенерованих даних аутентифікації, які, в свою чергу, користувач вводить вручну за допомогою клавіатури. Токени без підключення є найбільш поширеним типом токену (авторизації), використовуваний (зазвичай у поєднанні з паролем) в двофакторній аутентифікації для онлайн-ідентифікації.[1]

Модель RSA SecurID SID700 являє собою невеликий брелок.[2]

Токени з підключенням

Токени з підключенням повинні бути фізично пов'язані з комп'ютером, на якому користувач проходить перевірку автентичності (аутентифікацію). Токени цього типу автоматично передають інформацію для аутентифікації на комп'ютер клієнта, як лише встановлюється фізичний зв'язок. Що позбавляє користувача вводити дані аутентифікації вручну. Щоб використовувати токен з підключенням, має бути встановлено відповідний пристрій введення. Найбільш поширені токени з підключенням — це смарт-картки і USB, які вимагають смарт-карток рідер і USB порт, відповідно.

PC Card широко використовуються в ноутбуках. Найкращими як токен є картки типу II, оскільки вони в 2 рази тонші ніж, картки типу III.

Аудіо вхід (audio jack port) може бути використаний для встановлення зв'язку між мобільними пристроями, такими як iPhone, iPad і Android. Найвідоміший пристрій — це Square, карт рідер для iPhone і Android.

Технологія передачі даних за допомогою цього пристрою прихована патентом компанії Apple, але викладачі та студенти факультету електротехніки та комп'ютерних наук Мічиганського університету розробили пристрій «HiJack», який дозволяє обмінюватися даними між периферичним пристроєм з низьким енергоспоживанням. Невеликої потужності, яку отримує HiJack з аудіо порту, достатньо для живлення мікроконтролера TI MSP430 і з'єднання HiJack із спеціально розробленим для iOS додатком.[3]

Токени можуть також використовуватися як фото посвідчення особи. Стільникові телефони та PDAs можуть служити токенами безпеки при правильному програмуванні.

Смарт-картки

Багато токенів з підключенням використовують технології смарт-карток. Смарт-картки дуже дешеві та містять перевірені механізми безпеки (які використовуються фінансовими установами, як розрахункові картки). Однак, обчислювальна продуктивність смарт-карток вельми обмежена через низьке енергоспоживання та вимоги ультра тонких форм.

Смарт-картки на основі USB токенів, які містять чип смарт-картки всередині, забезпечують функціональність як USB, так і смарт-карток. Вони включають широкий ряд рішень з безпеки та забезпечують захист традиційної смарт-картки, не вимагаючи унікального пристрою введення. З точки зору операційної системи комп'ютера, такий токен є підключеним через USB смарт-карток рідером з однією незмінною смарт-карткою всередині.[4]

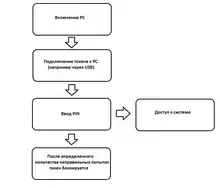

Приклад використання токену

За допомогою токену можна захистити обліковий запис на комп'ютері, використовуючи складний пароль, без його запам'ятовування. Для цього ви повинні купити програмне забезпечення (наприклад: eToken Network Logon) і токен, відповідний до нього. За допомогою програми токен отримає ключ для входу в систему. При повторному запуску вам буде потрібно вставити токен (наприклад в USB порт) та ввести PIN. Після виконаних операцій ви отримаєте доступ до системи.

Бездротові токени

У відмінності від токенів з підключенням, бездротові токени формують логічний зв'язок з комп'ютером клієнта і не вимагають фізичного підключення. Відсутність необхідності фізичного контакту робить їх більш зручними, ніж токени з підключенням та без підключення. Тому цей тип токенів є популярним вибором для систем входу без ключа та електронних платежів, таких як Mobil Speedpass, які використовують RFID, для передачі інформації про аутентифікації від токену брелка. Проте існують різні проблеми безпеки, після досліджень в Університеті імені Джона Хопкінса, і Лабораторії RSA виявили, що RFID мітки можуть бути легко зламані.[5] Ще однією проблемою є те, що бездротові токени мають відносно короткий термін служби в 3-5 років, в той час як USB токени можуть працювати до 10 років.

Токен та технології єдиного входу

Деякі види єдиного входу використовують токени для зберігання програмного забезпечення, яке дозволяє швидко пройти аутентифікацію. Оскільки паролі зберігаються на токені, то користувачеві не потрібно запам'ятовувати його, тим самим можна використовувати більш безпечні, складні паролі.

Мобільні пристрої як токен

Мобільні обчислювальні пристрої, такі як смартфони або планшети, можуть бути використані як токен. Вони також забезпечують двофакторну аутентифікацію, яка не вимагає, щоб користувач носив з собою додатковий фізичний пристрій. Деякі виробники пропонують рішення для аутентифікації через мобільний пристрій, що використовує криптографічний ключ для аутентифікації користувача. Це забезпечує високий рівень безпеки, включаючи захист від атаки "людина посередині".

Вразливості

Найпростіша вразливість з будь-яким токеном — це його втрата або крадіжка. Імовірність випадку компрометації може бути зменшена за допомогою особистої безпеки, наприклад: замки, електронна прив'язь, сигналізація. Вкрадені токени — марні для злодія, якщо використана технологія двофакторної аутентифікації. Зазвичай для перевірки автентичності потрібно вводити персональний ідентифікаційний номер (PIN) разом з інформацією на токені.

Будь-яка система, яка дозволяє користувачам аутентифікуватися через ненадійну мережу (наприклад, Інтернет) є вразливою до атаки «людина посередині» (англ. Man in the middle) — термін в криптографії, що позначає ситуацію, коли криптоаналітик (атакуючий) здатний читати та видозмінювати на свій розсуд повідомлення, якими обмінюються кореспонденти, причому жоден з останніх не може здогадатися про його присутність в каналі. Метод компрометації каналу зв'язку, при якому зламник, під'єднавшись до каналу між контрагентами, здійснює активне втручання в протокол передачі, видаляючи, спотворюючи інформацію або нав'язуючи хибну.

Цифровий підпис

Надійний, як звичайний рукописний підпис, цифровий підпис повинен бути зроблений за допомогою закритого ключа, відомого лише особі, уповноваженій зробити підпис. Токени, які дозволяють безпечне генерування та зберігання закритих ключів, забезпечують безпечний цифровий підпис, а також можуть бути використані для перевірки автентичності користувача, закритий ключ також служить для ідентифікації користувача.

Посилання

- Примітки

- de Borde, Duncan (28 червня 2007). Two-factor authentication. Siemens Insight Consulting. Архів оригіналу за 12 січня 2012. Процитовано 2 грудня 2014.

- RSA SecurID 700

- HiJack

- Specification for Integrated Circuit(s) Cards Interface Devices. Архів оригіналу за 29 грудня 2005. Процитовано 2 грудня 2014.

- Biba, Erin (14 лютого 2005). Does Your Car Key Pose a Security Risk?. PC World.

- Джерела

- Легеза, Денис (17 березня 2009). Безпека фінансових послуг он-лайн. Intelligent Enterprise.

- Офіційний сайт Rutoken

- Стаття про Rutoken в журналі «Інформаційна безпека»

- Основне джерело