Електронний цифровий підпис

Електро́нний цифрови́й пі́дпис (ЕЦП) (англ. digital signature) — вид електронного підпису, отриманого за результатом криптографічного перетворення набору електронних даних, який додається до цього набору або логічно з ним поєднується і дає змогу підтвердити його цілісність та ідентифікувати підписувача. Електронний цифровий підпис накладається за допомогою особистого ключа та перевіряється за допомогою відкритого ключа.

Надійний засіб електронного цифрового підпису — засіб електронного цифрового підпису, що має сертифікат відповідності або позитивний експертний висновок за результатами державної експертизи у сфері криптографічного захисту інформації.

Одним із елементів обов'язкового реквізиту є електронний підпис, який використовується для аутентифікації автора та/або підписувача електронного документа іншими суб'єктами електронного документообігу.

Оригіналом електронного документа вважається електронний примірник з електронним цифровим підписом автора.

Електронний цифровий підпис є складовою частиною інфраструктури відкритих ключів.

Призначення ЕЦП

Електронний цифровий підпис призначений для використання фізичними та юридичними особами — суб'єктами електронного документообігу:

- для аутентифікації підписувача;

- для підтвердження цілісності даних в електронній формі[1].

ЕЦП як спосіб ідентифікації підписувача електронного документа, дозволяє однозначно визначати походження інформації (джерело інформації), що міститься у документі. Завдяки цьому ЕЦП є також надійним засобом розмежування відповідальності за інформаційну діяльність у суспільстві, зокрема, відповідальності за дезінформування.

Юридична значимість ЕЦП

Накладання ЕЦП завершує утворення електронного документа, надаючи йому юридичної сили.

Згідно закону України «Про електронні документи та електронний документообіг» юридична сила електронного документа з нанесеними одним або множинними ЕЦП та допустимість такого документа як доказу не може заперечуватися виключно на підставі того, що він має електронну форму[2].

Політична роль ЕЦП

Інструмент забезпечення інформаційної безпеки держави

Електронний цифровий підпис як засіб контролю походження і цілісності інформації є ефективним інструментом забезпечення інформаційної безпеки на всіх рівнях інфраструктури суспільства: від персональної інформаційної безпеки людини до інформаційної безпеки держави. Тому ЕЦП, зокрема, і інфраструктура відкритих ключів, у цілому, є стратегічною оборонною технологією, від якості й надійності реалізації якої залежить інформаційна безпека України.

Механізм ЕЦП

Електронний цифровий підпис накладається за допомогою особистого ключа та перевіряється за допомогою відкритого ключа. За правовим статусом він прирівнюється до власноручного підпису (печатки). Електронний підпис не може бути визнаний недійсним лише через те, що він має електронну форму або не ґрунтується на посиленому сертифікаті ключа.

За умови правильного зберігання власником секретного (особистого) ключа його підробка неможлива. Електронний документ також не можливо підробити: будь-які зміни, не санкціоновано внесені в текст документа, будуть миттєво виявлені.

Особистий ключ ЕЦП

Особистий ключ ЕЦП формується на підставі абсолютно випадкових чисел, що генеруються давачем випадкових чисел, а відкритий ключ обчислюється з особистого ключа ЕЦП так, щоб одержати другий з першого було неможливо.

Особистий ключ ЕЦП є унікальною послідовністю символів довжиною 264 біти, яка призначена для створення Електронного цифрового підпису в електронних документах. Працює особистий ключ тільки в парі з відкритим ключем. Особистий ключ необхідно зберігати в таємниці, адже будь-хто, хто дізнається його, зможе підробити Електронний цифровий підпис.

Документ підписується ЕЦП за допомогою особистого ключа ЕЦП, який існує в одному екземплярі тільки у його власника. Цьому особистому ключу відповідає відкритий ключ, за допомогою якого можна перевірити відповідність ЕЦП його власнику.

Відкритий ключ ЕЦП і Сертифікат відкритого ключа

Відкритий ключ використовується для перевірки ЕЦП одержуваних документів (файлів). Відкритий ключ працює тільки в парі з особистим ключем. Відкритий ключ міститься в Сертифікаті відкритого ключа, і підтверджує приналежність відкритого ключа ЕЦП певній особі. Крім самого відкритого ключа, Сертифікат відкритого ключа містить в собі персональну інформацію про його власника (ім'я, реквізити), унікальний реєстраційний номер, термін дії Сертифікату відкритого ключа. З метою забезпечення цілісності представлених у Сертифікаті даних він підписується особистим ключем Центру сертифікації ключів. Сертифікат відкритого ключа може публікуватися на сайті відповідного ЦСК відповідно до Договору про надання послуг ЕЦП.

Підписання електронного документа ЕЦП

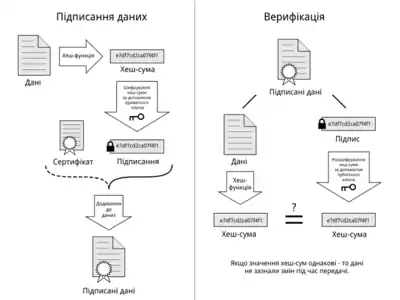

При підписанні електронного документа його початковий зміст не змінюється, а додається блок даних, так званий «Електронний цифровий підпис». Отримання цього блоку можна розділити на два етапи:[джерело?]

- На першому етапі за допомогою програмного забезпечення і спеціальної математичної функції обчислюється так званий «відбиток повідомлення» (англ. message digest).

Цей відбиток має такі властивості:

- фіксовану довжину, незалежно від довжини повідомлення;

- унікальність відбитку для кожного повідомлення;

- неможливість відновлення повідомлення за його відбитком.

Таким чином, якщо документ був модифікований, то зміниться і його відбиток, що відобразиться при перевірці Електронного цифрового підпису.

- На другому етапі відбиток документа шифрується за допомогою програмного забезпечення і особистого ключа автора.

Розшифрувати ЕЦП і одержати початковий відбиток, який відповідатиме документу, можна тільки використовуючи Сертифікат відкритого ключа автора.

Таким чином, обчислення відбитку документа захищає його від модифікації сторонніми особами після підписання, а шифрування особистим ключем автора підтверджує авторство документа.

Перевірка ЕЦП одержаного документа

Перевірка Електронного цифрового підпису одержаного документа проводиться декількома етапами:

- На першому етапі адресат за допомогою програмного забезпечення Сертифікатом відкритого ключа автора розшифровує підписаний відбиток і одержує відбиток початкового документа.

- За допомогою програмного забезпечення і спеціальної математичної функції з документа, який був одержаний, обчислюється його відбиток.

- При перевірці ЕЦП порівнюються відбитки початкового і одержаного документів. Результат перевірки — одна з відповідей: «вірний»/«невірний».

Схеми ЕЦП

Криптосистема RSA належить до числа перших криптосистем з відкритим ключем з підтримкою електронного цифрового підпису[джерело?].

У широкому вжитку також знаходяться криптосистеми DSA та ECDSA.

У 2011 році була представлена розширена криптосистема цифрового підпису Меркле (англ. eXtended Merkle Signature Scheme, XMSS), яка має такі важливі властивості, як пряма секретність та стійкість до криптоаналізу із використанням квантових комп'ютерів[3]. Заради спрощення впровадження даної криптосистеми були розпочаті роботи над стандартом RFC 8391[4].

Використання

Властивості інформації

Електронний цифровий підпис підтверджує достовірність і цілісність документа. Якщо в документ в процесі пересилки були внесені які-небудь зміни, нехай навіть зовсім незначні, то підміна виявиться. Сертифікат відкритого ключа містить персональну інформацію про власника, що дозволяє однозначно ідентифікувати автора документа.

Фіксація точного часу підписання

Однією з додаткових можливостей при роботі з ЕЦП є послуга фіксації точного часу підписання документа ЕЦП відмітка точного часу. Відмітка точного часу при підписанні документа дозволяє точно ідентифікувати момент накладання підпису, причому змінити його значення згодом, навіть особою, яка наклала підпис, неможливо. Можливе лише повторне підписання з фіксацією нового часу. Точне значення часу, який використовується для формування відмітки точного часу, здійснюється апаратними засобами Центру сертифікації ключів шляхом синхронізації з джерелами точного часу з точністю до 1 секунди.

Обмеження використання національного ЕЦП

Термін валідності ЕЦП

Відповідно до чинного законодавства, позначка часу не є обов'язковим атрибутом електронного документа, підписаного електронним цифровим підписом. Цей факт обмежує використання національного ЕЦП тільки для підпису документів, що валідні протягом дії сертифікату ЕЦП, яким було підписано документ.

Критична вразливість

Чинне законодавство не визначає особливості застосування ЕЦП, щодо документів, термін дії яких перевищує термін дії ЕЦП. Також не визначено статус підписаних документів, термін дії яких не закінчився, у разі компрометації ЕЦП. Це дозволяє реалізувати два види атак на ЕЦП:

- Використання недійсного ЕЦП (скомпрометованого, або ЕЦП, термін дії якого закінчився) для підпису документів заднім числом;

- Визнання підписаного документа без позначки часу, сертифікат якого на час перевірки підпису не діє, недійсним на підставі того, що неможливо встановити чи був документ підписаний дійсним ЕЦП, чи був підписаний заднім числом недійсним ЕЦП. Ця атака може супроводжуватись брехливою заявою про компрометацію ключа ЕЦП.

Ця вразливість позбавляє змісту такі послуги сертифікаційних центрів, як призупинення дії ЕЦП або реєстрація компрометації ключа ЕЦП.

Головною помилкою, що призвела до з'явлення вразливості, є сприйняття інфраструктури ЕЦП обмеженою відношеннями двох сторін, що перевіряють підпис на момент складання документа. При цьому не враховується роль арбітра при виникненні спорів, щодо підписаного документа. Тобто валідність підписаного документа розглядається у статиці, а має розглядатися у динаміці.

Атака підпису заднім числом може бути успішно змодельована з використанням чинного ЕЦП і сертифікованого ПЗ переведенням системного годинника комп'ютера назад.

Обмеження придатності національного ЕЦП для електронного документообігу

Враховуючи наявність такої критичної вразливості, національний електронний документообіг, у якому не застосовується позначка часу, обмежується підписанням документів, валідність яких перевіряється тільки на момент підпису. Прикладом таких документів є подача електронної звітності.

Щодо електронного цифрового підпису довгострокових документів, то кожний такий документ може бути визнаний недійсним навіть протягом терміну валідності ЕЦП за алгоритмом:

- При виникненні суперечок щодо підписаного документа сторона, що зацікавлена у визнанні документа недійсним, подає заяву про компрометацію ключа, наприклад, у зв'язку з наявністю вірусів на комп'ютері де використовується ЕЦП, або за фактом наявності на цьому комп'ютері програмного забезпечення, що надає можливість несанкціонованого доступу;

- Під час початку судового процесу, який має встановити валідність підписаних документів, стверджувати, що документ був складений після факту компрометації ключа ЕЦП особою-викрадачем ключа і підписаний заднім числом;

- Продемонструвати можливість підписання документа заднім числом.

Висновок: при чинній законодавчій базі і засобах ЕЦП, що використовуються сьогодні[коли?], національний ЕЦП непридатний для електронного документообігу у широкому змісті цього терміну.

Послуги з надання ЕЦП

Послуги з надання ЕЦП в Україні впроваджуються акредитованими центрами сертифікації ключів

Актуальний перелік акредитованих центрів сертифікації ключів публікується на сайті Центрального засвідчувального органу (Акредитовані ЗЦ та ЦСК)

Див. також

Примітки

- Закон України Про електронний цифровий підпис. Стаття 4. Архів оригіналу за 5 жовтня 2007. Процитовано 18 жовтня 2007.

- Закон України Про електронний цифровий підпис.

- Johannes Buchmann, Erik Dahmen, Andreas Hulsing (26 листопада 2011). XMSS – A Practical Forward Secure Signature Scheme based on Minimal Security Assumptions.

- Jürgen Schmidt (20 червня 2018). Digitale Signaturen: Erster Standard für Post-Quantum-Signaturen. Heise Security.

Джерела

- Закон України «Про електронний цифровий підпис» (втратив чинність)

Література

- Цифровий електронний підпис // Юридична енциклопедія : [у 6 т.] / ред. кол.: Ю. С. Шемшученко (відп. ред.) [та ін.]. — К. : Українська енциклопедія ім. М. П. Бажана, 2004. — Т. 6 : Т — Я. — 768 с. — ISBN 966-7492-06-0.

- Електронний цифровий підпис // Митна енциклопедія : у 2 т. / І. Г. Бережнюк (відп. ред.) та ін.. — Хм. : ПП Мельник А. А., 2013. — А — Л. — 472 с. — ISBN 978-617-7094-09-7.

- Електронна печатка ; Електронний підпис ; Електронний цифровий підпис ; Засіб електронного цифрового підпису // Термінологічний словник з питань запобігання та протидії легалізації (відмиванню) доходів, одержаних злочинним шляхом, фінансуванню тероризму, фінансуванню розповсюдження зброї масового знищення та корупції / А. Г. Чубенко, М. В. Лошицький, Д. М. Павлов, С. С. Бичкова, О. С. Юнін. — Київ : Ваіте, 2018. — С. 250, 252, 253-254, 272. — ISBN 978-617-7627-10-3.

Посилання

- Закон України «Про електронні довірчі послуги»

- Закон України «Про електронні документи та електронний документообіг»

- Статті

- ЕЦП або КЕП: чим підписувати електронні документи? : [арх. 18.06.2021] // biz.ligazakon.net. — 16.12.2020.

- Связанные контейнеры подписи - Associated Signature Containers // 360wiki.ru.

- Статті з ЕЦП та криптографії