Аркуші Зигальського

Метод аркушів Зигальського був криптографічною технікою, яка використовувалася польським Бюро шифрів до і під час Другої світової війни, а також під час війни британськими криптологами в Блетчлі-парк, для розшифровки повідомлень, зашифрованих на німецьких машинах Enigma.

Апарат аркушів Зигальського бере свою назву від математика-криптографа польського Бюро шифрів Генріка Зигальського, який винайшов його в жовтні 1938 року.

Метод

Будова Енігми

Як і інші роторні машини, Енігма складалася з комбінації механічних і електричних систем. Механічна частина включала в себе клавіатуру, набір обертових дисків (роторів), які були розташовані вздовж валу і прилягали до нього, та ступеневого механізму, котрий рухав один або більше роторів при кожному натисканні клавіші.

Конкретний механізм роботи міг бути різним, але загальний принцип був такий: при кожному натисканні клавіші правий ротор зсувається на одну позицію, а при певних умовах зсуваються і інші ротори. Рух роторів призводить до різних криптографічних перетворень при кожному наступному натисканні клавіші на клавіатурі.

Механічні частини рухалися, замикаючи контакти і утворюючи змінний електричний контур (тобто, фактично, сам процес шифрування букв реалізовувався електрично). При натисканні клавіші клавіатури контур замикався, струм проходив через різні ланцюги і в підсумку включав одну з набору лампочок, вказуючи на потрібну букву коду (наприклад: при шифровці повідомлення, що починається з ANX..., оператор спочатку натискав кнопку A — спалахувала лампочка Z — тобто Z і ставала першою літерою криптограми; далі оператор натискав N і продовжував шифрування таким же чином далі).

Параметри роторів

Для безпеки кожне повідомлення, яке посилалося Енігмою, було зашифровано при різних початкових установках трьох роторів, котрі обирав оператор. Це позначалося «повідомлення налаштувань» і було завдовжки 3 символи. Для сполучення цих параметрів оператору який приймає, відправляючий оператор починав кожне повідомлення, надсилаючи повідомлення налаштувань в завуальованій формі — шестизнаковый «індикатор». Індикатор був сформований за допомогою Енігми з роторами, встановленим у положення, що відповідає поточним денним налаштуванням, позначеним «головними параметрами», загальними для всіх операторів.

Наприклад, припустимо оператор вибрав для повідомлення «повідомлення налаштувань» KYG. Спочатку оператор повинен виставити ротори Енігми згідно з «головними параметрами», які можуть бути цього дня, наприклад, GBL, а потім зашифрувати повідомлення налаштувань на Еніігмі «двічі»; тобто оператор повинен ввести KYGKYG (у результаті може вийти щось на зразок QZKBLX). Потім оператор повинен переставити ротори в положення KYG і зашифрувати саме повідомлення. Приймаючий оператор повинен застосувати зворотний процес для розшифровки повідомлення налаштувань, а потім самого повідомлення. Повторення повідомлення налаштувань мабуть призначалося для перевірки на наявність помилок для виявлення спотворень, але воно мало непередбачений наслідок — значне ослаблення шифру.

Уразливість

Використання при передачі ключа два рази спричинило за собою виникнення так званих «female» пар: іноді (приблизно в 1 повідомленні з 8) одна з повторюваних літер в повідомленні налаштувань зашифровувалась в однакові букви.

Тільки обмежена кількість налаштувань шифрувального пристрою могли забезпечити виникнення female пар. Якщо, наприклад, перші шість букв зашифрованого повідомлення SZVSIK, це називалося 1-4 female парою; якщо WHOEHS, 2-5 парою; і якщо ASWCRW, 3-6 парою. Метод був названий Netz (нім. Netzverfahren, «метод») або метод аркушів Зигальського, оскільки в ньому використовувалися перфоровані листи, які він розробив.[1][2] Для успішного завершення вимагалося 10 female пар з повідомлень одного дня.

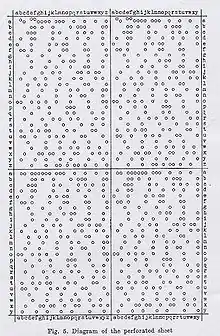

У пристрій Зигальського входили 26 перфорованих листів для кожної з 6 первісно можливих послідовностей вставки 3 роторів в Енігму[3]. Кожен лист був прив'язаний до початкової позиції лівого (самого повільно-рухомого) ротора.

Матриця 26 х 26 давала всі 676 можливих позицій лівого і середнього роторів і була дубльована по горизонталі і вертикалі a-z, a-y. Листи були перфоровані таким чином, щоб допустити можливість виникнення «female» пар[4]. Рядки представляли позиції середнього ротора, стовпці — позиції повільного ротора. Якщо female пара була можлива при будь-яких позиціях роторів (наприклад найповільніший ротор на букві «А», центральний ротор на букві «М», швидкий ротор на буквою «R»), на перетині з допомогою бритвеного леза робився отвір.

Польський математик-шифрувальник Маріан Реєвський описав, як працює пристрій на перфорованих аркушах:

Коли аркуші були накладені і рухалися в правильній послідовності і належним чином по відношенню один до одного, у відповідності зі строго певною програмою, кількість видимих отворів поступово знижувалася. І, якщо було доступно достатня кількість даних, зрештою залишався один отвір, який ймовірно, відповідає правильному варіанту, тобто рішенням. З позиції отвору можна обчислити порядок роторів, налаштування їх кілець, і, порівнюючи букви шифру з буквами в машині, так само переміщення S, іншими словами, весь ключ шифру.[5]

Як і метод «картотеки», отриманої з допомогою «циклометра» Реевского, метод аркушів Зигальського не залежить від кількості з'єднань комутаційної панелі Енігми.[6]

Виробництво

.jpg.webp)

Ручне виробництво аркушів в Бюро шифрів, яке, з міркувань безпеки, виконувалося криптологами самостійно[7], за допомогою лез, вимагало дуже багато часу. До 13 грудня 1938 року була виконана лише 1/3 роботи.

Цього дня німці ввели 4 і 5 ротори, збільшивши потрібну кількість аркушів у 10 разів (60, тепер можливих послідовностей в Енігмі, замість 6).

25 липня 1939 р. за п'ять тижнів до початку Другої світової війни Бюро шифрів розкрило перед своїми англійськими і французькими союзниками у Варшаві свої досягнення в злому шифрів Енігми[8]. Серед розкритих був і метод перфорованих аркушів Зигальського.

Британці, в Блетчлі-парку, недалеко від Лондона, організували виробництво двох повних наборів аркушів. Робота проводилася за допомогою перфораторів у відділі, очолюваному Джоном Р. Ф. Джефрісом[9][10]

Перший набір був готовий наприкінці грудня 1939 року. 28 грудня частина другого набору була доставлена польським криптологам, які до того часу втекли з захопленій німцями Польщі до Франції (кодове ім'я центру PC Bruno), недалеко від Парижа. Аркущі, що залишилися були зроблені 7 січня 1940 року і доправлені до Франції Аланом Тюрінгом незабаром після цього. «З їх допомогою, — пише Маріан Реєвський, — ми продовжили злом ключів Енігми» Аркуші були використані поляками для першої розшифровки повідомлення Енігми у воєнний час 17 січня 1940 року.[11]

У травні 1940-го німці відмовилися від використання повідомлення налаштувань двічі. Для кожного повідомлення оператор вибирав випадкову стартову позицію роторів, наприклад WZA, і випадкове повідомлення налаштувань, наприклад SXT. Він виставляв ротори в положення WZA й зашифровував ключ SXT. Припустимо, що результат був UHL. Потім він виставляв ротори в положення SXT й зашифровував повідомлення. Потім він передавав стартову позицію WZA, зашифрований ключ UHL і зашифрований текст адресату. Одержувач повідомлення виставляв ротори в позицію WZA, щоб отримати повідомлення налаштувань SXT, а потім з його допомогою розшифровував повідомлення[12]. Після цього аркуші Зигальського виявилися марними[13].

Література

- Władysław Kozaczuk, Enigma: How the German Machine Cipher Was Broken, and How It Was Read by the Allies in World War Two, edited and translated by Christopher Kasparek, Frederick, MD, University Publications of America, 1984, ISBN 0-89093-547-5.

- Marian Rejewski, "Summary of Our Methods for Reconstructing ENIGMA and Reconstructing Daily Keys, and of German Efforts to Frustrate Those Methods, " Appendix C to Władysław Kozaczuk, Enigma, 1984, pp. 241–45.

- Marian Rejewski, "The Mathematical Solution of the Enigma Cipher, " Appendix E to Władysław Kozaczuk, Enigma, 1984, pp. 272–91.

- Marian Rejewski, "Remarks on Appendix 1 to British Intelligence in the Second World War by F.H. Hinsley, " Cryptologia, vol. 6, no. 1 (January 1982), pp. 75–83.

- Welchman, Gordon (1997) [1982]. The Hut Six story: Breaking the Enigma codes. Cleobury Mortimer, England: M&M Baldwin. ISBN 9780947712341.

New edition updated with an addendum consisting of a 1986 paper written by Welchman that corrects his misapprehensions in the 1982 edition.

Статті по темі

Примітки

- In Welchman, 1997 he suggests that this arose from the nomenclature for plugs (male) and sockets (female) because the success of this method depended on a number of overlying sheets having their apertures in register.

- Sebag-Montefiore, 2004 cites Alfred Dillwyn Knox, who attended the 25 July 1939 Warsaw conference, as having given a more frankly biological etymology, discreetly veiled in French.

- On December 15, 1938, the Germans increased the number of rotors from three to five. Only three were still used in the machine at a time, but the number of possible rotor arrangements now jumped from 6 to 60. As a result, 60 sets of perforated sheets would now be needed. Marian Rejewski, «Summary of Our Methods for Reconstructing ENIGMA and Reconstructing Daily Keys…», Appendix C to Władysław Kozaczuk, Enigma, 1984, pp. 242-43.(англ.)

- Welchman, 1997 (англ.)

- Marian Rejewski, "The Mathematical Solution of the Enigma Cipher, " Appendix E to Władysław Kozaczuk, Enigma, 1984, p. 289.(англ.)

- Marian Rejewski, «Summary of Our Methods for Reconstructing ENIGMA and Reconstructing Daily Keys…», Appendix C to Władysław Kozaczuk, Enigma, 1984, p. 243.(англ.)

- Marian Rejewski, "Remarks on Appendix 1 to British Intelligence in the Second World War by F.H. Hinsley, " p. 82.

- Władysław Kozaczuk, Enigma, 1984, p. 59.(англ.)

- Ralph Erskine, "The Poles Reveal their Secrets: Alastair Denniston’s Account of the July 1939 Meeting at Pyry, " Cryptologia 30 (4), December 2006, pp. 294—305.(англ.)

- Ralph Erskine, "Breaking Air Force and Army Enigma, " in Action this Day, edited by Ralph Erskine and Michael Smith, 2001, p. 53.(англ.)

- Władysław Kozaczuk, Enigma, 1984, pp. 84, 94 (note 8).(англ.)

- Rijmenants, Dirk; Enigma message procedures Cipher Machines & Cryptology

- Marian Rejewski, «Summary of Our Methods for Reconstructing ENIGMA and Reconstructing Daily Keys…», Appendix C to Władysław Kozaczuk, Enigma, 1984, pp. 243, 245.(англ.)

Додаткові посилання

- Javascript демонстрація листів Зигальского

- «Polish Enigma Double»

- About the Enigma (National Security Agency)

- «The Enigma Code Breach» by Jan Bury

- The «Enigma» and the Intelligence

- www.enigmahistory.org

- «Codebreaking and Secret Weapons in World War II» By Bill Momsen

- A Brief History of Computing Technology, 1930 to 1939