Аудіо-скремблер

Аудіо-скремблер (англ. scramble — шифрувати, перемішувати) — програмний або апаратний пристрій, який виконує скремблювання звуку — зворотнє перетворення звукового сигналу, засноване на зміні співвідношень між часом, амплітудою і частотою звукового сигналу.[1] Скремблювання звуку є одним з видів шифрування. Аудіо-скремблери використовуються для шифрування мовних сигналів і беруть участь у забезпеченні конфіденційності телефонних переговорів.[2]

Основною відмінністю аудіо-скремблерів від інших пристроїв, що виконують шифрування звукових сигналів, є те, що аудіо-скремблери можуть шифрувати безперервний аналоговий сигнал, не піддаючи його оцифруванню.[3]

Особливості мовних сигналів

Мовний сигнал несе як основну текстову інформацію, так і додатковий вигляд наголосів і інтонацій, а також відомості про голосові характеристики мовця, що може дозволити ідентифікувати його по голосу.[4]

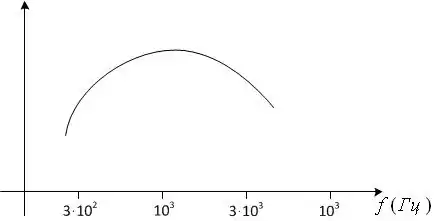

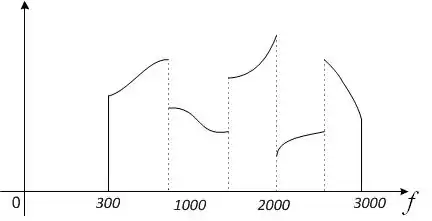

В першу чергу, скремблери працюють з безперервними сигналами.[3] Безперервні сигнали характеризуються своїм спектром. Спектр сигналу — це еквівалентний набір синусоїдальних складових (які також називаються гармоніками або частотними складовими). Спектр сигналу виходить розкладанням функції, що виражає залежність форми сигналу від часу, в ряд Фур'є[5]. Типовий спектр мовного сигналу показаний на мал. 1. [6] Мал. 1

Мал. 1

На графіку можна побачити, що частотні складові швидко зменшуються в діапазонах 3-4 кГц й менше 300 Гц, а найбільші амплітуди мають частоти в діапазоні 500-3000 Гц.

Елементарними одиницями слухової інформації є елементарні звуки — фонеми, а смисловими одиницями — звучать склади, слова і фрази. [7]

Безліч фонем розбивається на три класи. Голосні утворюють одне сімейство, приголосні і деякі інші фонетичні звуки (для англійської мови — це, наприклад, звуки ch, sh) утворюють два класи, звані вибуховими звуками і фрикативними звуками.[8] Голосні звуки здійснюються протягом тривалого часу. Як правило, потрібно близько 100 мс для досягнення їх пікової амплітуди. Вибухові звуки характеризуються їх високочастотними складовими — 90 % їх амплітуди мають тривалість, що не перевищує 5 мсек. Фрикативні звуки виробляються частковим перекриттям повітряного потоку, що дає звук, схожий на «білий шум». Фрикативний звук має піки амплітуди тривалістю 20-50 мс і сконцентрований за частотою від 1 до 3 кГц.[9]

Іншою важливою характеристикою людської мови є частота основного тону — це частота вібрації голосових зв'язок. У кожного мовця людини частота основного тону індивідуальна й обумовлена особливостями будови гортані. В середньому для чоловічого голосу вона становить від 80 до 210 Гц, для жіночого — від 150 до 320 Гц.[10]

Таким чином, смислова інформація в мовному сигналі сконцентрована в основному в частотному діапазоні від 300 Гц до 3000 кГц, а частоти — в діапазоні від 80 Гц до 320 Гц несуть інформацію про голос мовця.

Оцінка надійності скремблювання

При оцінці стійкості шифрування мовних сигналів необхідно враховувати можливості людського сприйняття при прослуховуванні шифросигнала і спроби відновити яку-небудь інформацію. У зв'язку з цим говорять про так звану залишкову розбірливість сигналу[1]

Це сприйняття дуже суб'єктивне: одні люди сприймають інформацію на слух значно краще за інших. Наприклад, добре відомо, що батьки розуміють «мову» своїх дітей задовго до того, як її починають розуміти інші люди. Людський мозок здатний адаптуватися до «добування» інформації і швидко аналізувати почуте, тому оцінюючи надійність шифрування доцільно кілька разів поспіль прослухати скрембльовані телефонні повідомлення.[11]

Методи скремблювання

При скремблюванні мовний сигнал може бути перетворений за трьома параметрами: амплітудою, частотою і часом. Можливі перешкоди в каналі зв'язку впливають, в першу чергу на амплітуду сигналу, у зв'язку з чим амплітудні перетворення застосовуються рідко[12]. Найбільш часто використовуються перетворення в частотній і часовій області, а також їх комбінації.

Основні методи скремблювання звукових сигналів:

Частотні перетворення сигналу

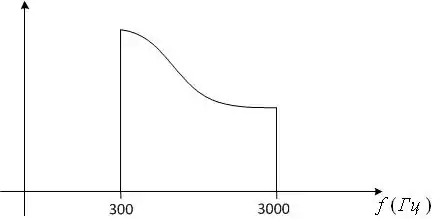

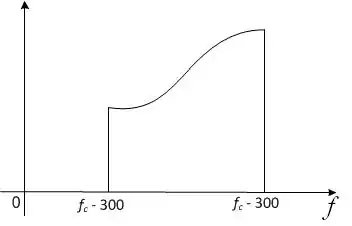

Найпростіше з перетворень — інверсія спектру. Його результатом для сигналу в обмеженому діапазоні буде вихідний сигнал, інвертований щодо середньої частоти в піддіапазоні. На малюнках 2 і 3 представлені приклади вихідного і інвертованого сигналів.[14]

Мал. 3

Мал. 3

Мал. 2

Мал. 2

Перетворення інверсії не залежить від секретного ключа. Це кодування, є нестійким проти атак супротивника, що володіє аналогічним устаткуванням[14].

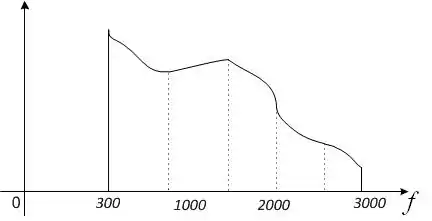

Інший спосіб зміни сигналу в частотній області — поділ діапазону. Спектр сигналу поділяється на певне число рівних піддіапазонів, які можуть мінятися місцями один з одним. До цього можна додати також можливість інвертування для деяких піддіапазонів.

В якості прикладу можна розглянути сигнал, зображений на мал. 4. Частотний діапазон розбитий на п'ять рівних частин, які переставляються відповідно до вказаної нумерації, при цьому перша і п'ята частини інвертовані[14] (див. мал. 5).

Всього є 5! можливих перестановок і < можливостей для інвертування. Разом — варіантів перетворень сигналу. Ще гірша справа з залишковою розбірливістю. Якщо використовувати лише перестановки смуг, то для більшості з них залишкова розбірливість досягає 10 %, що не дає гарантії стійкості.[14]

Мал. 4

Мал. 4  Мал. 5

Мал. 5

Те ж можна сказати взагалі про будь-який скремблер, що використовує лише дії з частотною областю. Їх застосування обмежується лише ситуаціями, коли метою є перешкода розумінню розмови для випадкового слухача або супротивника, що не володіє відповідним обладнанням.[15]

Часові перетворення сигналу

В основі методів скремблювання, що впливають на часовий діапазон сигналу, лежать наступні принципи.

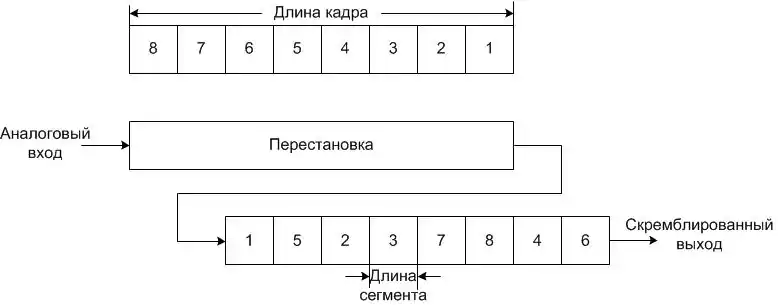

Аналоговий сигнал ділиться на рівні проміжки часу, звані кадрами. Кожен кадр, в свою чергу, також поділяється на ще менші частини, які називаються сегментами. Вхідний сигнал перетвориться шляхом перестановки сегментів всередині кожного кадру.[16]

Цей процес можна проілюструвати наступним прикладом.

На мал. 11 кадр розділений на 8 сегментів. Потім сегменти переставляються відповідно з перестановкою

При налаштуванні системи вибираються довжини кадрів і сегментів. Так як усередині сегмента сигнал не руйнується, то сегменти слід вибирати настільки короткими, щоб у них не містилися цілі фрагменти повідомлення, наприклад окремі фонеми або склади. З іншого боку, довжина сегмента значно впливає на якість звучання переданого сигналу, що пояснюється суто технічними причинами. Чим менше сегмент, тим нижче якість звучання. Тому у виборі довжини сегмента необхідний розумний компроміс. [17]

Мал. 11

При виборі довжини кадру необхідно враховувати фактор тимчасової затримки між вхідним сигналом, що надходять в апаратуру, і відновленим сигналом на прийомі. Передача скремблірованного сигналу не може початися раніше, ніж в скремблер не буде введено весь кадр. Одержувач не може почати розшифровку до отримання всього кадру. Таким чином, затримка при передачі сигналу складе подвійний час кадру. З точки зору користувача це небажано, і така затримка повинна бути мінімізована. Однак для підвищення надійності засекречування бажано використовувати досить довгі кадри і сегменти, своєю тривалістю не перевищуючі тривалість найкоротших фонем мови. Проте, при передачі скремблірованого сигналу по каналу зв'язку відбувається природне згладжування сигналу в точках розриву (див. мал 5). Після розкремблювання сигналу таке згладжування негативно відбивається на якості звуку, тому збільшення кількості сегментів (і, як наслідок, кількості розривів) призводить до зниження якості звуку на приймаючому пристрої.[17]

Мал. 11

При виборі довжини кадру необхідно враховувати фактор тимчасової затримки між вхідним сигналом, що надходять в апаратуру, і відновленим сигналом на прийомі. Передача скремблірованного сигналу не може початися раніше, ніж в скремблер не буде введено весь кадр. Одержувач не може почати розшифровку до отримання всього кадру. Таким чином, затримка при передачі сигналу складе подвійний час кадру. З точки зору користувача це небажано, і така затримка повинна бути мінімізована. Однак для підвищення надійності засекречування бажано використовувати досить довгі кадри і сегменти, своєю тривалістю не перевищуючі тривалість найкоротших фонем мови. Проте, при передачі скремблірованого сигналу по каналу зв'язку відбувається природне згладжування сигналу в точках розриву (див. мал 5). Після розкремблювання сигналу таке згладжування негативно відбивається на якості звуку, тому збільшення кількості сегментів (і, як наслідок, кількості розривів) призводить до зниження якості звуку на приймаючому пристрої.[17]

Крім вибору довжин кадрів і сегментів важливим параметром є вибір перестановки. Для надійного шифрування слід використовувати нову перестановку в кожному кадрі, а генерацію перестановок виконувати з допомогою генератора випадкових (або псевдовипадкових) чисел. При цьому слід враховувати, що деякі перестановки забезпечують поганому перемішуванню сегментів всередині кадру, і, як наслідок, збільшують залишкову розбірливість сигналу.[16]

Стійкість систем тимчасових перестановок

З точки зору розробника необхідно знайти баланс між мінімальною залишковою розбірливістю, якістю розкремблюванню звуку і мінімальною часовою затримкою.

Згідно з принципом Керкгоффза, алгоритми шифрування і властивості криптосистеми заздалегідь відомі криптоаналітику супротивника — тому слід відштовхуватися від того, що супротивник знає довжину кадрів і сегментів у скремблері. В такому випадку вкрай небезпечним є використання ненадійних генераторів псевдовипадкових послідовностей. Тоді дескремблювання деякого числа кадрів шляхом повного перебору можливих перестановок може дозволити визначити частину псевдовипадкової послідовності[18], на основі якої можна відновити всю послідовність і дескремблювати весь сигнал[1].

Припустимо, що система стійка до описаного підходу. Це означає, що єдиний шлях, при якому криптоаналітик може отримати повідомлення, полягає в дескремблюванні кожного кадру (або частини кадрів, достатніх для витягання інформації з мовного сигналу).[19] При такому підході криптоаналітик зіткнеться із складністю автоматизації розпізнання осмисленого мовного сигналу. Навіть частково автоматизувавши цей процес, криптоаналітику доведеться самостійно прослухати велику кількість дескремблірованих сигналів (при цьому кожен кадр сигналу необхідно дескремблювати окремо), щоб з'ясувати їх свідомість.[1]

Примітки

- Алферов, 2002, с. 290.

- Алферов, 2002, с. 287.

- Алферов, 2002, с. 287—306.

- Алферов, 2002, с. 288.

- Гоноровский, 1977, с. 608.

- Алферов, 2002, с. 292—294.

- Кодзасов, Кривнова, 2001, с. 26.

- Апресян, 1966, с. 78—99.

- Алферов, 2002, с. 287—290.

- Кодзасов, Кривнова, 2001, с. 23—26.

- Алферов, 2002, с. 290—292.

- Алферов, 2002, с. 289—290.

- Алферов, 2002, с. 287—304.

- Алферов, 2002, с. 298.

- Алферов, 2002, с. 296—297.

- Алферов, 2002, с. 298—302.

- Шевкопляс, 2005, с. 30—35.

- Мао, 2005, с. 397.

- Шевкопляс, 2005, с. 37.

Посилання

- Скремблери // «Методи і засоби захисту інформації» (курс лекцій), Бєляєв А. В. // ЧФ Спбдту