Технічні засоби охорони

Техні́чні за́соби охоро́ни (ТЗО, англ. Remote guarding) — технічні засоби, що використовуються під час провадження охоронної діяльності: системи, прилади та обладнання для виявлення, оповіщення й попередження про наявність небезпеки для життя людей та/або майна. Потенційні загрози спочатку виявляються камерами та аналізуються в реальному часі за допомогою програмних алгоритмів на основі заздалегідь визначених критеріїв. Після того, як програмне забезпечення визначило подію, службовець безпеки, розташований у віддаленому центрі, отримує попередження про аналіз загрози та негайне вжиття відповідних заходів для запобігання або мінімізації збитків[1].

Практика охоронної діяльності доводить необхідність наукового підходу до вирішення проблем і завдань охорони об'єктів, перш за все, якщо це особливо важливі, особливо небезпечні об'єкти, об'єкти підвищеного ризику або об'єкти, де зберігаються матеріальні цінності (банки, сховища дорогоцінного каміння й металів тощо).

Головне завдання, яке повинні вирішувати технічні засоби охорони, — сприяти підвищенню надійності охорони об'єктів при максимальній надійності та ефективності роботи технічних засобів.

Класифікація загроз інформаційній безпеці

У процесі зберігання і обробки інформація може піддаватися впливу як випадкових, так і навмисних факторів. Усі потенційні загрози за природою їхнього виникнення поділяються на два класи: природні (об'єктивні) і штучні (суб'єктивні).

Природні загрози — це загрози, які викликані впливами об'єктивних фізичних процесів або стихійних природних явищ та не залежать від людини.

Штучні загрози — це загрози, які викликані діяльністю людини.

Серед них можна виділити:

- ненавмисні загрози (випадкові), викликані помилками в проєктуванні інформаційних систем та їхніх елементів, помилками програмного забезпечення, помилками в діях обслуговчого персоналу тощо;

- навмисні загрози, пов'язані з корисливими намірами людей (зловмисників).

Випадкові загрози інформації

До випадкових загроз відносяться:

- вплив сильних магнітних полів на або дефекти обладнання, що призводять до пошкодження або знищення інформації, яка зберігається;

- недбале зберігання та облік носіїв, а також їхня нечітка ідентифікація;

- помилки в програмах обробки інформації;

- помилки в роботі апаратури, що викликані перепадами напруги в мережі живлення, несправностями енергопостачання, тимчасовими або постійними помилками в її схемах;

- ненавмисні дії, що призводять до часткової або повної відмови системи або руйнування її апаратних, програмних, інформаційних ресурсів (ненавмисне псування устаткування, видалення, спотворення файлів з важливою інформацією або програм, в тому числі системних, тощо);

- неправомірне вимкнення обладнання або зміна режимів роботи пристроїв і програм;

- ненавмисне псування носіїв інформації;

- запуск програм, що можуть призвести до втрати працездатності системи (зациклення) або здійснюють незворотні зміни в системі (форматування або реструктуризацію носіїв інформації, видалення даних, тощо);

- нелегальне впровадження та використання програм, які не є необхідними для виконання службових обов'язків; нелегальне впровадження та використання неврахованих програм, які не є необхідними для виконання службових обов'язків;

- необережні дії, що призводять до розголошення конфіденційної інформації;

- розголошення, передача або втрата атрибутів розмежування доступу (паролів, ключів шифрування, ідентифікаційних карток, перепусток, тощо);

- вхід в систему з ігноруванням засобів захисту (завантаження сторонньої операційної системи зі змінних магнітних носіїв, тощо);

- некомпетентне використання, налаштування або неправомірне відключення засобів захисту персоналом служби безпеки;

- пересилання даних за помилковою адресою абонента (пристрою);

- ненавмисне пошкодження каналів зв'язку.

Навмисні загрози

- маскування під істинного користувача;

- використання службового становища, тобто незапланований перегляд (ревізія) інформації співробітниками об'єкту, що охороняється;

- фізичне руйнування системи або виведення з ладу її найбільш важливих компонентів;

- відключення або виведення з ладу підсистем забезпечення безпеки інформаційної системи;

- зміна режимів роботи пристроїв або програм;

- підкуп або шантаж персоналу або окремих користувачів, що мають визначені повноваження;

- викрадення або несанкціоноване копіювання носіїв інформації;

- вилучення залишкової інформації з оперативної пам'яті та зі зовнішніх запам'ятовуючих пристроїв;

- незаконне отримання паролів та інших реквізитів розмежування доступу з подальшим маскуванням під законного користувача;

- розкриття шифрів криптозахисту інформації;

- впровадження апаратних і програмних закладок і вірусів, що дозволяють «обійти» систему захисту, таємно і незаконно здійснювати доступ до системних ресурсів;

- незаконне підключення до ліній зв'язку з метою введення помилкових повідомлень або модифікації переданих повідомлень;

- незаконне підключення до ліній зв'язку з метою прямої підміни законного користувача шляхом його фізичного відключення після входу в систему і успішної аутентифікації з подальшим введенням дезінформації;

- перехоплення даних, переданих по каналах зв'язку, і їх аналіз з метою з'ясування протоколів обміну, правил входження у зв'язок і авторизації користувача для подальших спроб їх імітації для проникнення в систему.

Ненавмисні штучні загрози

Основні ненавмисні штучні загрози (дії, що здійснюються випадково, через незнання, неуважність або недбалість, з цікавості, але без злого умислу) це:

- ненавмисні дії, що призводять до часткової або повної відмови системи або руйнування апаратних, програмних, інформаційних ресурсів системи (ненавмисне псування устаткування, видалення або спотворення файлів з важливою інформацією або програм, в тому числі системних, тощо);

- ненавмисне псування носіїв інформації;

- нелегальне впровадження та використання неврахованих програм (ігрових, навчальних, технічних та інших, які не є необхідними для виконання порушником своїх службових обов'язків) з необґрунтованою витратою ресурсів (завантаження процесора, оперативної пам'яті і пам'яті на зовнішніх носіях);

- зараження комп'ютера вірусами;

- необережні дії, що призводять до розголошення конфіденційної інформації, або роблять її загальнодоступною;

- розголошення, передача або втрата атрибутів розмежування доступу (паролів, ключів шифрування, ідентифікаційних карток, перепусток тощо);

- ігнорування організаційних обмежень (установлених правил) доступу до системи;

- некомпетентне використання, налаштування або неправомірне відключення засобів захисту персоналом служби безпеки;

- пересилання даних за помилковою адресою абонента (пристрою);

- введення помилкових даних;

- ненавмисне пошкодження каналів зв'язку.

Навмисні штучні загрози

Як правило, це прямий фізичний вплив на або об'єкт, що охороняється, а саме:

- фізичне руйнування системи (вибух, підпал, тощо) або виведення з ладу найбільш важливих компонентів системи (пристроїв, носіїв важливої інформації, осіб з числа персоналу, тощо);

- відключення або виведення з ладу важливих підсистем (електроживлення, охолодження та вентиляції, ліній зв'язку, тощо);

- дії по дезорганізації функціонування системи (зміна режимів роботи пристроїв або програм, страйк, саботаж персоналу, використання потужних радіоперешкод на частотах пристроїв системи, тощо);

- впровадження агентів у число персоналу системи (в тому числі, в адміністративну групу, відповідальну за безпеку);

- вербування (підкуп, шантаж, тощо) персоналу або окремих користувачів, які мають певні повноваження;

- застосування підслуховуючих пристроїв, дистанційної фото- і відеозйомки з метою викрадення важливої інформації;

- перехоплення електромагнітних, акустичних та інших випромінювань пристроїв і ліній зв'язку, а також наведення потужних випромінювань на допоміжні технічні засоби, які не беруть безпосередньої участі в обробці інформації (телефонні лінії, мережі живлення, опалення, тощо);

- викрадення носіїв інформації (магнітних дисків, стрічок, мікросхем пам'яті, запам'ятовуючих пристроїв і ПК);

- несанкціоноване копіювання носіїв інформації;

- викрадення виробничих відходів (роздруківок, записів, списаних носіїв інформації, тощо);

- зчитування залишкової інформації з оперативної пам'яті і з зовнішніх запам'ятовуючих пристроїв;

- незаконне отримання паролів та інших реквізитів розмежування доступу (агентурним шляхом, використовуючи недбалість користувачів, шляхом підбору, імітації інтерфейсу системи, тощо) з подальшим маскуванням під зареєстрованого користувача («маскарад»);

- несанкціоноване використання терміналів користувачів, що мають такі унікальні фізичні характеристики, як номер робочої станції в мережі, адресу в системі зв'язку, апаратний блок кодування, тощо;

- розкриття шифрів криптозахисту інформації;

- застосування спеціальних апаратних засобів, програмних закладок і вірусів (типу «троянський кінь» і «жучки»), тобто програм, які дозволяють подолати систему захисту, таємно і незаконно здійснювати доступ до системних ресурсів з метою реєстрації та передачі дезінформації або дезорганізації функціонування системи.

Для досягнення мети зловмисники найчастіше використовують сукупність перерахованих способів.

Елементи технічних засобів охорони

Елементами технічного захисту об'єктів є:

- засоби виявлення;

- засоби управління доступом до об'єкту;

- засоби збору, обробки і відображення інформації від систем виявлення;

- засоби постового телефонного (радіо) зв'язку і тривожно-викличної сигналізації;

- технічні засоби спостереження;

- засоби розвідки;

- допоміжні засоби (система електроживлення технічних засобів охорони, кабельні мережі і комунікації, тощо);

- електризовані загородження.

На базі вищезазначених елементів будується наступні системи технічних засобів охорони:

Центральний пульт управління, що включає в себе:

- автоматизовані робочі місця операторів, адміністраторів систем (комплексу), постів охорони та служби безпеки;

- засоби збору, обробки та відображення інформації — комп'ютери, керуючі панелі, сервери, пульти, консолі управління та інша апаратура.

Система охоронної і тривожної сигналізації, що включає в себе:

- засоби виявлення — сповіщувачі, датчики (сенсори);

- засоби тривожної сигналізації — кнопки, педалі, сповіщувачі;

- засоби збору, обробки та відображення інформації — контрольні панелі, концентратори, комп'ютери, розширювачі, світлові та звукові сповіщувачі, тощо.

Система пожежної сигналізації, що включає в себе:

- засоби виявлення — пожежні сповіщувачі (теплові, димові, світлові, газові, температурні, тощо;

- засоби збору, обробки та відображення інформації — контрольні панелі, концентратори, комп'ютери, розширювачі, світлові та звукові сповіщувачі, тощо.

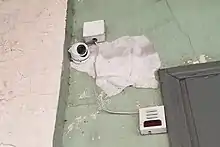

Система охоронного телебачення, що включає в себе:

- камери відеоспостереження;

- пульти управління;

- пристрої обробки і збереження відеоінформації;

Система контролю і управління доступом, що включає в себе:

- приймальні пристрої доступу — ідентифікатори особистості, зчитувачі, кодонаборні пристрої, пульти, панелі і консолі управління, тощо;

- виконавчі пристрої доступу — електромеханічні, електромагнітні і механічні кодові замки, автоматичні турнікети та шлагбауми, тощо;

- засоби виявлення різного типу — металодетектори, виявителі вибухових речовин і радіаційних матеріалів, тощо;

- засоби збору, обробки та відображення інформації — контрольні панелі, концентратори, комп'ютери, розширювачі, світлові та звукові сповіщувачі, тощо.

Система безперебійного і резервного електроживлення, що включає в себе:

- джерела безперебійного електроживлення;

- генератори бензинові, дизельні;

- випрямлячі і блоки живлення;

- акумулятори.

Система оперативного і постового зв'язку, що включає в себе:

- засоби проводового службового зв'язку;

- засоби гучномовного службового зв'язку;

- засоби реєстрації службових переговорів;

- засоби радіозв'язку охорони.

Система оповіщення та управління евакуацією, що включає в себе:

- засоби оповіщення — сирени, гучномовці, світлові табло і покажчики, тощо;

- засоби контролю і управління зонами оповіщення та аварійної автоматикою — підсилювачі, комутатори, магнітофони, мікрофони, тощо.

Вимоги до технічних засобів охорони

Технічні засоби охорони повинні надійно спрацьовувати при будь-яких обставинах, що можуть виникнути на об'єкті. Погодні умови, температура повітря, рельєф місцевості, перепади напруги — це параметри, які можуть впливати на надійність роботи технічних засобів охорони.

Тобто надійність роботи технічних засобів охорони визначається:

- високою стійкістю технічних засобів охорони до перешкод;

- забезпеченням виявлення зловмисника в умовах, які оговорюються в технічній документації.

Технічні засоби охорони повинні забезпечувати:

- своєчасну сигналізацію про спробу проникнення на об'єкт, що охороняється, а також сигналізацію про несанкціонований доступ до елементів технічних засобів охорони;

- автоматизований збір, обробку, відображення, документування інформації, контроль та діагностику елементів системи охорони;

- автоматичне управління комплексами технічних засобів охорони і їх функціональними елементами, передачу сигналів стану і контролю технічних засобів;

- санкціонований доступ на об'єкти, що охороняються, з документуванням і накопичуванням даних про доступ на об'єкти;

- стійке функціонування даних про доступ на об'єкти;

- можливість програмування режимів і алгоритмів роботи;

- стійкість системи до кліматичних та погодних умов;

- побудова за блочно-модульним принципом із можливістю утворення базового комплексу і гнучких архітектур, що забезпечують можливість проведення їх поетапної модернізації і нарощування системи охорони;

- безпеку експлуатації та електромагнітну сумісність з іншими системами;

- зняття з охорони об'єктів повинне робитися за допомогою введення спеціального коду на клавіатурі пульта управління сигналізацією;

- гарантія на охоронну систем повинна складати 18 місяців з моменту підписання акту виконаних робіт.

Система енергоживлення технічних засобів охорони повинна забезпечувати:

- безперервне електроживлення усіх елементів технічних засобів охорони;

- автоматичний перехід від основного до резервного джерела живлення з забезпеченням необхідного рівня охорони протягом 12 годин;

- захист від мережевих, комунікаційних і електромагнітних та інших перешкод;

- захист від несанкціонованого доступу до органів управління джерелами електроживлення.

Примітки

- What is Remote Guarding?. Elite Interactive Solutions. Процитовано 26 червня 2018.

Посилання

- Наказ від 06.11.2015 р. № 191 «Про затвердження Положення про Державну установу „Служба судової охорони“»

- від 12.03.2012 р. № 131 «Про затвердження Положення про сторожову охорону та Інструкції з організації та несення служби сторожовою охороною»

- Закон від 22.03.2012 р. № 4616-VI «Про охоронну діяльність»

- Система охорони об’єкта /Словник професійної термінології для майбутніх фахівців Національної гвардії України. - с.59-60