Chntpw

chntpw — UNIX утиліта з відкритим вихідним кодом, призначена для зчитування та модифікації бази даних паролів Windows (SAM). Chntpw дозволяє отримувати списки імен користувачів, їх типи доступу (звичайний або адміністратор), змінювати або скидати паролі, підвищувати статус довільних користувачів до адміністратора і редагувати системний реєстр. Для використання програми необхідно завантажити комп'ютер із зовнішнього носія, на якому встановлена операційна система з встановленою chntpw. Програма підтримує роботу з наступними операційними системами сімейства Windows: Windows NT, Windows 2000, Windows XP, Windows Vista, Windows 7, Windows 8, Windows 8.1 і Windows 10.

| |

| Тип | Відновлення даних |

|---|---|

| Розробники | Petter Nordahl-Hagen (Раніше Petter Nordahl) |

| Перший випуск | 28 травня 1997 |

| Стабільний випуск | 1.00 (1 лютого 2014) |

| Операційна система | Linux |

| Мова програмування | C |

| Доступні мови | Английский |

| Ліцензія | GPLv2 |

| Вебсайт | pogostick.net/~pnh/ntpasswd/ |

Особливості

Chntpw дає користувачам можливість легко видалити свій пароль в разі його втрати[1], але може використовуватися і для неправомірного доступу до даних користувача у випадку, якщо у зловмисника є фізичний доступ до комп'ютера жертви. У такому разі зловмисник зможе непомітно встановити на систему комп'ютерний вірус або отримати доступ до збережених паролів браузера, встановити SSL сертифікати і т. п. Програма не підтримує роботу з зашифрованими дисками (наприклад, зашифрованими за допомогою BitLocker), навіть якщо у користувача є пароль для його розшифровки.

Для використання chntpw необхідно завантажити комп'ютер з операційної системи Linux або завантажувального образу Bootdisk, який можна завантажити з офіційного сайту. У першому випадку, можливо, доведеться самостійно встановити chntpw (досить завантажити статично скомпонований бінарний файл і запустити його) або скористатися операційною системою, до складу якої вже входить chntpw, наприклад Kali Linux.

Опції

chntpw [options] <samfile> [systemfile] [securityfile] ...

Chntpw використовує наступні опції командного рядка: -h, -u, -l, -i, -e, -d, -N, -E-v

Приклади

Приклад: примонтувати диск Windows і вивести список всіх користувачів в системі:

ntfs-3g /dev/sda1 /media/win

cd /media/win/Windows/System32

cp -r ./config ~ # Зберегти резервну копію бази даних

cd ./config

chntpw '-l' 'SAM'

Вивід:

| RID -|---------- Username ----------| Admin?|- Lock? --|

| 03h8 | User | | dis/lock |

| 01f6 | Адміністратор | ADMIN | dis/lock |

| 01f2 | Гість | | *BLANK* |

Примітка: користувачі у програмі розрізняються не за іменами, а за унікальним номером RID — relative identifier.[2] надалі, щоб переийти до редагування заданого користувача, необхідно повідомити програмі саме RID, а не ім'я користувача (за винятком опції -u).

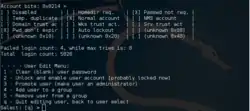

Приклад: перейти в інтерактивний режим і скинути пароль користувача:

chntpw '-i' 'SAM'

# 1 - Редагувати дані і паролі користувачів

What to do? [1] -> 1 # [Enter]

Please enter user number (RID) or 0 to exit: [1] 03e9 # [Enter]

# 1 - Видалити пароль користувача

# 2 - Розблокувати користувача

# 3 - Зробити користувача адміністратором

Select: [q] > 1

# Пароль скинутий

Примітка: деякі користувачі пропонують відновлювати змінений SAM файл, щоб приховати свою присутність в системі:

cp -r ~/config /media/win/Windows/System32

Приклад: відкрити файл реєстру, прочитати дані користувачів і хеш суми їх паролів:

chntpw '-e' 'SAM'

cd SAM\Domains\Account\Users\Names

ls # chntpw дозволяє використовувати стандартні команди 'cd', 'ls' и 'cat'

# Вивід:

> key name

> <User>

> <Адміністратор>

> <Гість>

> <Користувач>

cd Користувач # Перейти в директорію користувача 'Користувач'

ls # Вивести RID користувача

> 2t8

cd \SAM\Domains\Account\Users\000002T8

cat V # Вивести блок даних, що містить хеш суму пароля заданого користувача

> ...

Примітка: В інтерактивному режимі (або при використанні опції -l) chntpw може вивести не всі імена користувачів і RID через внутрішні помилки самої програми. Тим не менш, як показано в попередньому прикладі, за допомогою редактора реєстру можна отримати повний список імен і RID користувачів. Хеш суми паролів можна отримати з допомогою сторонніх утиліт, наприклад pwdump.

Обмеження

Chntpw не підтримує роботу з зашифрованими NTFS розділами, якщо ці розділи не можуть бути повністю прочитані системою Linux (як, наприклад, LUKS[3]). Імена користувачів, що містять символи Юнікоду, офіційно не підтримуються, але кирилиця (російський алфавіт) працює. Chntpw також не підтримує роботу з паролями Active Directory. Незважаючи на наявність можливості змінювати паролі, рекомендується скидати пароль, так як на останніх версіях Windows функція зміни паролю не завжди працює. Також, стандартний образ для завантаження з зовнішнього накопичувача, який можна завантажити з офіційного сайту програми, часто не підтримує багато сторонніх драйверів s, в тому числі і для роботи клавіатури. У таких випадках автор рекомендує використовувати повноцінну операційну систему.[4]

Bootdisk

Bootdisk це завантажувальний образ, створений автором chntpw і доступний для скачування на офіційному сайті утиліти. Відомо багато проблем, пов'язаних з роботою з файловою системою NTFS і підтримкою сторонніх драйверів [5]. Остання версія включає в себе:

- Автоматичний пошук розділів Windows на всіх дисках

- Можливість редагування локальних груп Windows

- Сучасні драйвери для файлової системи NTFS

Дистрибутиви з chntpw

Програма chntpw входить до складу деяких дистрибутивів Linux, включаючи наступні:

- BackTrack (Kali Linux)[6] — дистрибутив Linux, призначений для проведення тестів на безпеку[7][8]

- SystemRescueCD — дистрибутив Linux, призначений для відновлення операційних систем[9][10]

- Fedora — дистрибутив Linux, спонсорований RedHat[11]

- Ubuntu — операційна система, заснована на Debian[12][13][14]

- Також, програма присутня в репозиторіях багатьох інших дистрибутивів Linux[15][16][17][18]

Ліцензія

У зв'язку з десятиріччям утиліти, автор змінив ліцензію з некомерційної на GNU General Public License (GPL) v2.[19]

Аналоги для інших операційних систем

Linux

Переважна більшість дистрибутивів Linux використовують файл /etc/shadow для зберігання хеш сум паролів користувачів.[20][21] Для зміни пароля достатньо змінити вміст файлу, підмінивши вихідну хеш суму на бажану. Тим не менш, часто в цьому немає необхідності, так як багато дистрибутивів Linux надають опцію завантаження в режимі відновлення системи, де доступна стандартна команда для зміни пароля passwd.[22]

Примітки

- 6 аварийных ситуаций, в которых вам не обойтись без Linux - ITC.ua. ITC.ua. Процитовано 29 жовтня 2015.

- 2.3 Security Identifiers (SIDs). msdn.microsoft.com. Процитовано 28 жовтня 2015.

- Matei Cezar (2015-01-07.02.2022). LUKS: Linux Hard Disk Data Encryption with NTFS Support in Linux.

- Offline Windows pw & reg-editor, FAQ. Процитовано 2015-09-05.02.2022.

- Offline Windows pw & reg-editor, bootdisk. pogostick.net. Процитовано 24 жовтня 2015.

- Kali Linux Has Been Released!. www.backtrack-linux.org. Архів оригіналу за 5 листопада 2015. Процитовано 29 жовтня 2015.

- Kali Linux. Официальный сайт. Архів оригіналу за 21 березня 2013.

- chntpw | Penetration Testing Tools. tools.kali.org. Процитовано 28 жовтня 2015.

- Detailed-packages-list - SystemRescueCd. www.sysresccd.org. Процитовано 28 жовтня 2015.

- James Stanger. Resetting Passwords with SystemRescueCd. Linux Magazine. Процитовано 2 січня 2016.

- chntpw | PkgDB. Архів оригіналу за 18 листопада 2015. Процитовано 17 квітня 2018.

- Ubuntu – Подробная информация о пакете chntpw в precise. packages.ubuntu.com. Процитовано 24 жовтня 2015.

- Lincoln Spector. Gain Administrator Access Without a Password. PCWorld. Процитовано 2 січня 2016.

- Chris Hoffman (28 квітня 2014). Linux to the rescue! How Ubuntu can help a computer in distress. PCWorld. Процитовано 2 січня 2016.

- SlackBuilds.org - chntpw. slackbuilds.org. Процитовано 30 жовтня 2015.

- app-crypt/chntpw – Gentoo Packages. packages.gentoo.org. Процитовано 30 жовтня 2015.

- chntpw-0.99.6-18.110511.el6.nux.i686.rpm CentOS 6 Download. pkgs.org. Процитовано 30 жовтня 2015.

- Arch Linux - chntpw 140201-1 (x86_64). www.archlinux.org. Процитовано 30 жовтня 2015.

- The Offline NT Password Editor History

- Chapter 4. Authentication. www.debian.org. Процитовано 28 жовтня 2015.

- Shadow Passwords. access.redhat.com. Архів оригіналу за 22 вересня 2015. Процитовано 28 жовтня 2015.

- 8.7. Recovering a Broken System. www.debian.org. Процитовано 28 жовтня 2015.

- Сброс пароля для входа в систему. support.apple.com. Процитовано 28 жовтня 2015.

Література

- Joseph Muniz, Aamir Lakhani. {{{Заголовок}}}. — ISBN 978-1-78216-316-9.

- Mark D. Spivey. {{{Заголовок}}}. — ISBN 978-0-84937-057-1.

Посилання

- Offline NT Password & Registry Editor

- http://itc.ua/articles/6-avariynyih-situatsiy-v-kotoryih-vam-ne-oboytis-bez-linux/ - опис роботи з chntpw на Ununtu Linux

- Keshri, Aakanchha (8 вересня 2021). What is Automated Penetration Testing? Common FAQs Answered. www.getastra.com (амер.). Процитовано 8 січня 2022.