Turla (розвинена стала загроза)

Turla (також відоме як Uroburos/Epic Turla/Snake/SnakeNet/Venomous Bear/Krypton) — угрупування типу розвинена стала загроза. Служба зовнішньої розвідки Естонії вважає, що угрупування SNAKE (Turla) працює в інтересах ФСБ РФ[1]. Угрупування спеціалізується на шпигунстві проти різних урядових установ та оборонно-промислових комплексів різних країн[2]

В першому бюлетені 2016 року німецька служба контррозвідки — Федеральна служба захисту конституції Німеччини (нім. BfV), надала високу оцінку здібностям російської розвідки а також представила широкий перелік відомих жертв російських кібератак[3]. Угрупування Turla було назване серед відомих угрупувань типу розвинена стала загроза, які пов'язують з Росією або російськими підрозділами спеціального призначення[4].

Інструменти

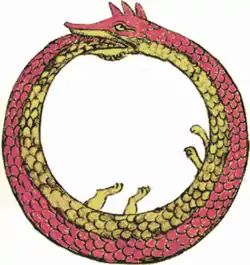

З даним угрупуванням пов'язують сімейство гнучких модульних інструментів-зразків шкідливого ПЗ Snake. Зустрічаються назви Turla, «уроборос», англ. uroborus (також англ. ouroborus — гадюка в грецькій міфології, або англ. sengoku та англ. snark), MAKERSMARK[5][6].

Фахівці із CERT-UA виявили кілька особливостей вірусу Uroborus:[7]

- складність програмного коду (що обумовлює можливість його розроблення із залученням значної кількості людських, технічних і фінансових ресурсів (зокрема, це можуть бути науково-дослідні установи, ІТ-корпорації, державні установи, спецслужби тощо);

- наявність літер кирилиці у програмному коді;

- схожість за низкою характеристик (імена файлів, ключі шифру, основні можливості тощо) із троянською програмою Agent.BTZ, яку було знайдено в інформаційних системах ЗС США в 2008 році, що призвело до повної відмови ЗС США від використання USB-носіїв (через які вона поширювалася в автоматизованих системах військового призначення);

- географія поширення вірусу.

«Уроборос» здатен поширюватись різними способами, зокрема, через так звані атаки Watering-Hole. Його складно виявляти, він працює автономно, та самостійно поширюється в інфікованих мережах. Враженими можуть бути навіть комп'ютери без прямого підключення до Інтернет[8].

Відомі кібератаки

Moonlight Maze

В 1999 році була викрита надскладна з точки зору реалізації, тривала (понад 3 роки) операція з кібершпигунства проти наукових, військових, енергетичних державних і недержавних установ у Сполучених Штатах Америки. Розпочате за фактом шпигунства розслідування ФБР отримало назву англ. Moonlight Maze (укр. лабіринт у місячному світлі). Попри те, що офіційно винних у атаці не було названо, вважається, що за шпигунством стояли спецслужби Російської Федерації, за сприяння комп'ютерних центрів Російської академії наук. Левова частка матеріалів слідства досі (станом на 2016 рік) залишається засекреченою[9][10].

Існують вагомі підстави вважати, що за атакою стояло угрупування Turla[11].

Російсько-українська війна

Вірус-хробак Uroburos знайшов широке застосування від початку російсько-української війни. З одного боку, завданням цього вірусу було формування бот-мережі із заражених комп'ютерів та отримання повноцінного доступу до їх наповнення, а з іншого — викрадення інформації з цих комп'ютерів. Об'єкти атаки також, вочевидь, були обрані не випадково — веб-ресурси органів державної влади (в тому числі силових структур), засобів масової інформації, фінансових установ, великих промислових підприємств[12].

Дослідники британської фірми BAE Systems Applied Intelligence зафіксували в 2013—2014 роках сплеск виявлених випадків зараження інформаційних систем приватних підприємств та державних установ України комп'ютерним хробаком (з руткітом), який вони назвали «Змія» (англ. snake). Дослідники з німецької фірми GData назвали цього хробака «уроборос». На думку дослідників обох фірм, цей хробак можливо пов'язаний та був створений на основі хробака Agent.BTZ, який в 2008 році вразив інформаційні системи Центрального Командування ЗС США[5][13][6].

Пік виявлення атак із використанням хробака «уроборос» збігся з розвитком масових протестів. Протягом січня 2014 року було зафіксовано 22 випадки інфікування інформаційних систем, при цьому протягом 2013 року «уроборос» був виявлений не більше 8 разів. В Україні зловмисники із застосуванням «уроборос» отримували повний доступ до вражених систем. На думку британських експертів, є всі підстави вважати, що за «уроборос» стоять спецслужби Російської Федерації[14].

За даними CERT-UA основними відомими станом на березень 2014 року об'єктами ураження «уроборос» є:

- веб-ресурси органів державної влади (в тому числі силових структур);

- веб-ресурси засобів масової інформації;

- веб-ресурси фінансових установ;

- веб-ресурси великих промислових підприємств.

Фахівці CERT-UA не виключають, що головною метою Uroborus є порушення фукціонування об'єктів інформаційної інфраструктури України для викрадення конфіденційної інформації. Ретельна підготовка, прихованість дій, спрямованість кібератак (США -2008 рік, Україна — 2014 рік), а також залучення значних ресурсів — все це опосередковано свідчить про причетність іноземних спецслужб. В цьому контексті CERT-UA та деякі українські спеціалісти з інформаційної безпеки вбачають основним мотивом ініціатора кібератак необхідність встановлення прихованого контролю за визначеними об'єктами для подальшого спостереження за інформаційним обміном з власної території[7].

Bundeshack

28 лютого 2018 року німецька інформаційна агенція DPA поширила новину про те, що німецьким спецслужбам вдалось виявити несанкційоване втручання до інформаційних систем міністерства закордонних справ та міністерства оборони, були скомпрометовані захищені комп'ютерні мережі для урядового зв'язку Informationsverbund Berlin-Bonn (IVBB). Зловмисникам вдалось встановити шкідливе програмне забезпечення та викрасти значні обсяги секретних документів. Основна підозра пала на угрупування APT28[15]. Проте згодом до ЗМІ потрапила інформація, що насправді за атакою може стояти інше російське угрупування, яке більш інтегроване в структуру російських збройних сил. Підозра пала на угрупування Snake (також відоме як Uroburos/Epic Turla/Snake/SnakeNet)[16].

Вже надвечір того ж дня міністерство внутрішніх справ підтвердило, що федеральна агенція з безпеки інформаційних технологій та розвідувальні служби розслідують втручання в роботу урядових інформаційних систем[17].

«Уроборос» згадане в річному звіті німецької контррозвідки за 2015 рік. Німецька контррозвідка зазначила, що як і раніше, в 2015 році російська розвідка використовувала «змію» (він же — «Turla») проти установ по всьому світу. В Німеччині жертвами кібератак з його застосуванням стали посольства, заклади вищої освіти, дослідницькі інститути, та приватні підприємства[8].

Примітки

- International Security and Estonia 2018. Välisluureametist/Estonian Foreign Intelligence Service. Feb 2018. с. 53.

- Die Lage der IT-Sicherheit in Deutschland 2017. Bundesamt für Sicherheit in der Informationstechnik.

- BfV-Newsletter 01/2016. Bundesamt für Verfassungsschutz. квітень 2016.

- James Scott, Drew Spaniel (february 2016). Know Your Enemies 2.0. ICIT Report. Institute for Critical Infrastructure Technology. Архів оригіналу за 25 вересня 2016. Процитовано 2 березня 2018.

- The Snake Campaign. BAE Systems. 2014.

- Uroburos. Highly complex espionage software with Russian roots. G Data SecurityLabs. 2014-02.

- Зараження вірусом Uroburos. CERT-UA. 19/03/2014.

- Bundesamt für Verfassungsschutz (ред.). Spionage und sonstige nachrichtendienstliche Aktivitäten. Verfassungsschutzbericht 2015. Bundesministerium des Innern. ISSN 0177-0357.

- Bob Drogin, (October 7, 1999). Russians Seem To Be Hacking Into Pentagon / Sensitive information taken -- but nothing top secret. Los Angeles Times.

- Corera, Gordon (2016). 9. Out of the Cold and Into Cyberspace. Cyberspies: the secret history of surveillance, hacking, and digital espionage. ISBN 978-1-68177-194-6. Процитовано 8 серпня 2016.

- Kim Zetter (Apr 4 2017). New Evidence Links a 20-Year-Old Hack on the US Government to a Modern Attack Group. Vice Motherboard.

- Д. В. Дубов (2014). Розділ 4. Забезпечення національних інтересів України в глобальному та національному кіберпросторах. Кіберпростір як новий вимір геополітичного суперництва. Київ: Національний інститут стратегічних досліджень. ISBN 978-966-554-240-7.

- John E Dunn (7 березня 2014). Invisible Russian cyberweapon stalked US and Ukraine since 2005, new research reveals. Techworld. Процитовано 10 травня 2016.

- Майя Яровая (11 березня 2014). Британский эксперт: Россия развязала против Украины кибервойну. AIN.UA. Процитовано 11 травня 2016.

- Hinweis auf russische Spione. Bundesregierung wurde gehackt. NTV. 28 лютого 2018.

- Andreas Wilkens (1 березня 2018). Bundeshack: Russische Hackergruppe "Snake" soll hinter Angriff stecken. Heise online.

- Christoph Eisenring, Christian Weisflog (1 березня 2018). Hacker sind in das Computersystem der Regierung eingedrungen — der Angriff dauerte bis Mittwoch. Neue Züricher Zeitung.