Аліса і Боб

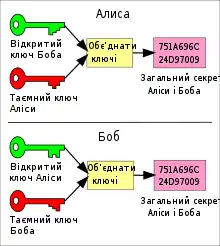

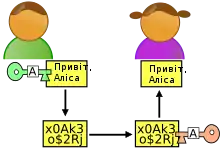

Аліса і Боб — імена, що зазвичай використовуються як імена заповнювачі (англ. placeholder names), метазмінних для архeтипічних символів у таких областях, як криптографія, комп'ютерна безпека і фізика. Імена використовуються для зручності пояснення роботи протоколів, передачі даних замість буквеної нотації A і B. Наприклад, легше зрозуміти фразу «Аліса посилає Бобу повідомлення, зашифроване його відкритим ключем», ніж «Сторона А посилає стороні Б повідомлення, зашифроване відкритим ключем боку Б». Поступово конкретні імена перетворилися на номінальні, що позначають типових учасників взаємодії.

У типовій реалізації цих протоколів важливо розуміти, що дії, приписувані символам Аліса, Боб та ін. не завжди належать безпосередньо людям, а можуть вказувати на відповідних довірених автоматичних агентів (наприклад, комп'ютерні програми), що діють від імені людей.

Список символів

В основному, даний список складений на підставі книги «Прикладна криптографія» Брюса Шнайєра (Applied Cryptography by Bruce Schneier)[1]. Аліса і Боб — архетипи в області криптографії; Єва — більш загальне ім'я.

Аліса і Боб (Alice and Bob) — Найбільш часто Аліса прагне послати повідомлення Бобу. Ці імена були використані Роном Рівестом (Ron Rivest) у 1978 році в журналі «Communications of the ACM» у статті «A Method for Obtaining Digital Signatures and Public-Key Cryptosystems»[2]. Рівест заперечує, що ці імена мають відношення до фільму 1969 року «Bob & Carol & Ted & Alice», як дехто може подумати.

Волтер (Walter) — наглядач, може бути необхідний для охорони Аліси і Боба, залежно від обговорюваного протоколу.

Керол, Карлос або Чарлі (Carol, Carlos or Charlie) — виступають як третій учасник з'єднання.

Крейг (Craig) — зломник паролів (зазвичай зустрічається в ситуації зі збереженими гешами).

Дейв (Dave) — четвертий учасник (і так далі за алфавітом).

Єва (Eve) — пасивний зловмисник, від англ. eavesdropper (підслуховувач). Вона може прослуховувати повідомлення між Алісою і Бобом, але вона не може впливати на них. У квантовій криптографії Єва може представляти навколишнє середовище.

Меллорі (Mallory, від malicious) або Труді (Trudy, від intruder) — активний зловмисник; на відміну від Єви, Меллорі може змінювати повідомлення, відтворювати старі повідомлення, підміняти повідомлення і так далі. Складність захисту системи від Меллорі набагато вища ніж від Єви.

Пеггі (Peggy), прувер (prover) і Віктор (Victor), перевіряючий (verifier) — особи, що часто взаємодіють, які доводять що транзакція відбулася. Вони часто зустрічаються в доказах нульових знань (zero-knowledge proofs).

Сивілл — анонімний атакувальник, який зазвичає має велику кількість ідентичностей. Наприклад, Сивілл може підірвати репутаційну систему за допомогою великої кількості ідентичностей. Див. атака Сивілли.

Трент (Trent), довірений арбітр — свого роду нейтральна третя сторона, чия точна роль змінюється залежно від стадії обговорення протоколу.

Чак (Chuck) — третій учасник, зазвичай зловмисник.

Незважаючи на те, що інтерактивна система доказів (interactive proof system) не є криптографічним протоколом, слід згадати, що деякі персонажі пов'язані з нею:

Артур і Мерлін (Arthur and Merlin) — в інтерактивній системі доказів Мерлін має необмежену обчислювальну здатність, а, отже, є могутнім чарівником. Він стверджує істинність висловлювання, а Артур, мудрий король, ставить його під сумнів. Ці два символи дають назву двом класам складності — MA і AM.

Аналогічна пара символів, Пол і Керол (Paul and Carole). Ці символи були введені для вирішення[3] проблеми двадцяти питань (Twenty Questions, 20Q), де Пол, що задає питання, виступав у ролі Пала Ердеша, а Керол, яка йому відповідала, була анаграмою оракула (Carole і oracle). Надалі вони були використані в деяких комбінаторних іграх відповідно в ролях Пушер і Чейсер (Pusher and Chooser).

Див. також

- Метазмiнна

- Екземплифікант

Примітки

- Шнайєр Б. Прикладна криптографія. Протоколи, алгоритми, вихідні тексти на мові Сі = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Тріумф, 2002. — 816 с. — 3000 екз. — ISBN 5-89392-055-4.

- Rivest R. L., Shamir A., Adleman L. A method for obtaining digital signatures and public-key cryptosystems (англ.) // Communications of the ACM. — New York, NY, USA: ACM, 1978. — Т. 21. — № 2, Feb. 1978. — С. 120—126. — ISSN 0001-0782. — DOI:10.1.1.40.5588

- Spencer, Joel & Winkler, Peter (1992), «Three Thresholds for a Liar», Combinatorics, Probability and Computing Т. 1 (01): 81-93, doi: 10.1017/S0963548300000080

Джерела

- М. І. Анохін, Н. П. Варновскій В. М. Сидельников, В. В. Ященко, КРИПТОГРАФІЯ В БАНКІВСЬКІЙ СПРАВІ.