Аудит інформаційної безпеки

Аудит інформаційної безпеки — системний процес одержання об'єктивних якісних і кількісних оцінок про поточний стан інформаційної безпеки компанії у відповідності з визначеними критеріями та показниками безпеки.

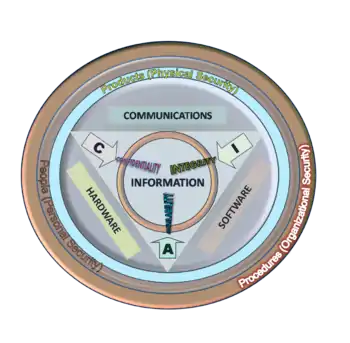

Інформаційна безпека[1] — стан збереження інформаційних ресурсів і захищеності законних прав особистості і суспільства в інформаційній сфері.

Аудит дозволяє оцінити поточну безпеку функціонування інформаційної системи, оцінити й прогнозувати ризики, управляти їх впливом на бізнес-процеси фірми, коректно й обґрунтовано підійти до питання забезпечення безпеки її інформаційних активів, стратегічних планів розвитку, маркетингових програм, фінансових і бухгалтерських відомостей, вмісту корпоративних баз даних. У кінцевому рахунку, грамотно проведений аудит безпеки інформаційної системи дозволяє домогтися максимальної віддачі від коштів, інвестованих у створення та обслуговування системи безпеки фірми.

Основні напрямки діяльності в області аудиту безпеки інформації

Основні напрямки аудиту інформаційної безпеки деталізуються на наступні: атестацію; контроль захищеності інформації; спеціальні дослідження технічних засобів і проектування об'єктів в захищеному виконанні[2].

- Атестація об'єктів інформатизації за вимогами безпеки інформації:

- атестація автоматизованих систем, засобів зв'язку, обробки і передачі інформації;

- атестація приміщень, призначених для ведення конфіденційних переговорів;

- атестація технічних засобів, встановлених у виділених приміщеннях.

- Контроль захищеності інформації обмеженого доступу:

- виявлення технічних каналів витоку інформації та шляхів несанкціонованого доступу до неї;

- контроль ефективності застосовуваних засобів захисту інформації.

- Спеціальні дослідження технічних засобів на наявність побічних електромагнітних випромінювань і наведень (ПЕМВН):

- персональні ЕОМ, засоби зв'язку та обробки інформації;

- локальні обчислювальні системи;

- оформлення результатів досліджень у відповідності з вимогами Держтехкомісій.

- Проектування об'єктів в захищеному виконанні:

- розробка концепції інформаційної безпеки;

- проектування автоматизованих систем, засобів зв'язку, обробки і передачі інформації в захищеному виконанні;

- проектування приміщень, призначених для ведення конфіденційних переговорів[3].

Види і цілі аудиту

Зовнішній аудит — це, як правило, разовий захід, що проводиться за ініціативою керівництва організації або акціонерів. Зовнішній аудит рекомендується (а для деяких фінансових установ і акціонерних товариств потрібно) проводити регулярно.

Внутрішній аудит являє собою безперервну діяльність, яка здійснюється на підставі документа, що зазвичай носить назву «Положення про внутрішній аудит», та у відповідності з планом, підготовка якого здійснюється підрозділом внутрішнього аудиту та затверджується керівництвом організації. Аудит безпеки інформаційних систем є однією з складових ІТ—аудиту.

Цілями проведення аудиту безпеки є:

— аналіз ризиків, пов'язаних з можливістю здійснення загроз безпеки у відношенні до ресурсів ІС;

— оцінка поточного рівня захищеності ІС;

— локалізація вузьких місць у системі захисту ІС;

— оцінка відповідності ІС існуючим стандартам в галузі інформаційної безпеки;

— вироблення рекомендацій щодо впровадження нових та підвищення ефективності існуючих механізмів безпеки ІС[3].

Представлені Аудитору рапорти про інциденти СІБ повинні містити документацію про так звані «слабкі точки» СІБ.

У число додаткових завдань, що стоять перед внутрішнім аудитором, крім надання допомоги зовнішнім аудиторам, можуть також входити: — розробка політик безпеки та інших організаційно—розпорядчих документів із захисту інформації та участь у їх впровадженні в роботу організації; — постановка завдань для ІТ—персоналу, що стосуються забезпечення захисту інформації; — участь у навчанні користувачів і обслуговчого персоналу ІС питань забезпечення інформаційної безпеки; — участь у розборі інцидентів, пов'язаних з порушенням інформаційної безпеки; — інші завдання.

Основні етапи аудиту безпеки

Роботи з аудиту безпеки ІС включають в себе ряд послідовних етапів, які в цілому відповідають етапам проведення комплексного ІТ—аудиту автоматизованої системи, що включає в себе:

- ініціювання процедури аудиту;

- збір інформації аудиту;

- аналіз даних аудиту;

- вироблення рекомендацій;

- підготовку аудиторського звіту[3].

На етапі ініціювання процедури аудиту повинні бути вирішені наступні організаційні питання:

- права та обов'язки аудитора повинні бути чітко визначені і документально закріплені в його посадових інструкціях, а також у положенні про внутрішній (зовнішній) аудит;

- аудитором повинен бути підготовлений і узгоджений з керівництвом план проведення аудиту;

- у положенні про внутрішній аудит має бути закріплено, зокрема, що співробітники компанії зобов'язані сприяти й надавати аудитору всю необхідну для проведення аудиту інформацію.

На етапі ініціювання процедури аудиту мають бути визначені межі проведення обстеження. План і межі проведення аудиту обговорюються на робочому зборах, в яких беруть участь аудитори, керівництво компанії і керівники структурних підрозділів.

Етап збору інформації аудиту є найбільш складним і тривалим. Це пов'язано переважно з відсутністю необхідної документації на інформаційну систему і з необхідністю щільної взаємодії аудитора з багатьма посадовими особами організації.

Компетентні висновки щодо стану справ у компанії з інформаційною безпекою можуть бути зроблені аудитором лише за умови наявності всіх необхідних вихідних даних для аналізу. Перший пункт аудиторського обстеження починається з отримання інформації про організаційну структуру користувачів ІС і обслуговуючих підрозділів. Призначення і принципи функціонування ІС багато в чому визначають існуючі ризики й вимоги безпеки, що пред'являються до системи. Далі, аудитору потрібно більш детальна інформація про структуру ІС. Це дозволить усвідомити, яким чином здійснюється розподіл механізмів безпеки структурними елементами та рівнями функціонування ІС.

Методи аналізу даних, що використовуються аудиторами, визначаються вибраними підходами до проведення аудиту, які можуть істотно розрізнятися.

Перший підхід, найскладніший, базується на аналізі ризиків. Спираючись на методи аналізу ризиків, аудитор визначає для обстежуваної ІС індивідуальний набір вимог безпеки, найбільшою мірою враховує особливості даної ІС, середовища її функціонування та існуючі в даному середовищі загрози безпеки.

Другий підхід, найбільш практичний, спирається на використання стандартів інформаційної безпеки. Стандарти визначають базовий набір вимог безпеки для широкого класу ІС, який формується в результаті узагальнення світової практики. Стандарти можуть визначати різні набори вимог безпеки, в залежності від рівня захищеності ІС, який потрібно забезпечити, її приналежності (комерційна організація або державна установа), а також призначення (фінанси, промисловість, зв'язок і т. ін.). Від аудитора в даному випадку потрібно правильно визначити набір вимог стандарту, відповідність яким потрібно забезпечити.

Третій підхід, найбільш ефективний, припускає комбінування двох перших. Базовий набір вимог безпеки, що пред'являються до ІС, визначається стандартом. Додаткові вимоги, в максимальному ступені враховують особливості функціонування даної ІС, формуються на основі аналізу ризиків.

Рекомендації, що видаються аудитором за результатами аналізу стану ІС, визначаються використовуваним підходом, особливостями обстежуваної ІС, станом справ з безпекою і ступенем деталізації, що використовується при проведенні аудиту. У будь-якому випадку, рекомендації аудитора повинні бути конкретними і застосовними до даної ІС, економічно обґрунтованими, аргументованими (підкріпленими результатами аналізу) і відсортованими за ступенем важливості. При цьому заходи щодо забезпечення захисту організаційного рівня практично завжди мають пріоритет над конкретними програмно—технічними методами захисту. У той же час не варто чекати від аудитора, як результату проведення аудиту, видачі технічного проекту підсистеми інформаційної безпеки, або детальних рекомендацій щодо впровадження конкретних програмно—технічних засобів захисту інформації. Це вимагає більш детального опрацювання конкретних питань організації захисту, хоча внутрішні аудитори можуть брати в цих роботах найактивнішу участь.

Аудиторський звіт є основним результатом проведення аудиту. Його якість характеризує якість роботи аудитора. Він повинен, принаймні, містити опис цілей проведення аудиту, характеристику обстежуваної ІС, вказівку меж проведення аудиту і використовуваних методів, результати аналізу даних аудиту, висновки, що узагальнюють ці результати та містять оцінку рівня захищеності АС або відповідність її вимогам стандартів, і, звичайно, рекомендації аудитора по усуненню наявних недоліків і вдосконалення системи захисту.

Аудит ІС в Україні

Серед українських аудитових компаній, Державне підприємство «Українські спеціальні системи» пропонує проводити аудит інформаційної безпеки на об'єктах інформаційної діяльності замовника, з метою визначення стану захищеності ІС та/або ІТС, засобами якої обробляється конфіденційна чи інша критична інформація Замовника, а також відповідності ІС та/або ІТС стандартам та нормативним документам в державному, комерційному та банківському секторі. Аудит ІС та/або ІТС проводиться на відповідність вимогам:

- Нормативних документів у галузі технічного захисту інформації України (НД ТЗІ).

- ISO/IEC 27001:2005.

- PCI DSS[4].

Примітки

- Безопасность: теория, парадигма, концепция, культура. Словарь-справочник[недоступне посилання] / Автор-сост. профессор В. Ф. Пилипенко. 2-е изд., доп. и перераб. — М.: ПЕР СЭ-Пресс, 2005.

- Ярочкин В. И. Информационная безопасность: Учебник для студентов — М.: Академический Проект; Гаудеамус, 2-е изд., — 2004. — 544 с.

- Інформаційна безпека інформаційно-комунікаційних систем: навчальний посібник. Лабораторний практикум. Частина 2. Комплекси технічного захисту інформації

- Аудит інформаційної безпеки інформаційних систем та інформаційно-телекомунікаційних систем

Література

- Бармен Скотт. Розробка правил інформаційної безпеки. М.: Вільямс, 2002. — 208 с. — ISBN 5-8459-0323-8, ISBN 1-57870-264-X.

- Семененко Ст. А. Інформаційна безпека: Навчальний посібник. — М.: МГИУ, 2004—215 с. — ISBN 5-8459-0323-8, ISBN 1-57870-264-X.