Вінсент Реймен

Вінсент Реймен (нід. Vincent Rijmen, нід. вимова: [ˈrɛi̯mə(n)]; нар. 16 жовтня 1970, Левен) — бельгійський криптограф, автор численних наукових публікацій в області симетричної криптографії[2] та один з двох розробників Advanced Encryption Standard (AES). Також разом з Пауло Баррето він є розробником криптографічного гешування WHIRLPOOL і блокових шифрів Anubis, KHAZAD, Noekeon і SHARK.

| Вінсент Реймен | |

|---|---|

| нід. Vincent Rijmen | |

| |

| Народився |

16 жовтня 1970 (51 рік) Левен, Бельгія |

| Країна |

|

| Діяльність | криптограф, математик, викладач університету, інформатик |

| Alma mater | Левенський католицький університет |

| Галузь | Криптографія |

| Заклад | Левенський католицький університет і Технічний університет Граца |

| Науковий керівник | Joos Vandewalled[1] і René J. M. Govaertsd[1] |

| Аспіранти, докторанти | Victor Arribasd[1], Lauren De Meyerd[1], Begül Bilgind[1], Andrey Bogdanovd[1], Florian Mendeld[1], Christian Rechbergerd[1], Bart Menninkd[1], Norbert Pramstallerd[1], Martin Schlaefferd[1], Gunther Lacknerd[1], Kerem Varicid[1], Tomislav Nadd[1], Deniz Tozd[1], Elmar Tischhauserd[1], Kurt Dietrichd[1], Vesselin Velichkovd[1], Ozgul Kucukd[1], Tomer Ashurd[1], Yunwen Liud[1], Thomas De Cnudded[1] і Qingju Wangd[1] |

Біографія

Вінсент Реймен народився 16 жовтня 1970 року в бельгійському місті Левен (тодішня провінція Брабант). В 1993 році він отримав диплом інженера електроніки в Левенському католицькому університеті. В цьому ж році Вінсент Реймен отримав грант від National Fund for Scientific Research. Потім він став аспірантом цього ж вузу і працював в лабораторії ESAT/COSIC. Влітку того ж року, працюючи над оцінкою якості шифру, він познайомився з Йоаном Даменом, з яким у подальшому буде неодноразово співпрацювати[3].

В 1997 році Вінсент Реймен захистив докторську дисертацію під назвою «Криптоаналіз і розробка повторних блочних шифрів». Після отримання ступеня доктора він продовжував роботу в лабораторії COSIC, працюючи з доктором Йоаном Даменом. Результатом одного з їхніх спільних проектів став алгоритм Rijndael, який в жовтні 2000 року був обраний Національним інститутом стандартів і технологій США (NIST) і став називатися AES.

З 1 серпня 2001 року Вінсент Реймен працював головним криптографом в компанії Cryptomathic. У період 2001—2003 років він поєднував свою роботу з професорською діяльністю в Institute for Applied Information Processing and Communications (Технічного університету Граца (Австрія)), а в період 2004—2007 працював професором там же з повною зайнятістю.

У 2002 році його ім'я було включено журналом MIT Technology Review до рейтингу TR35, як одного зі 100 видатних інноваторів світу, в віці до 35 років[4].

Із жовтня 2007 року Вінсент Реймен як ад'юнкт-професора (доцента) знову працює в лабораторії COSIC. Він досліджує застосування математичної теорії для проектування симетричних криптографічних примітивів. Вінсент Реймен намагається формалізувати як в теорії, так і на практиці криптоаналіз, вводячи більш складні математичні поняття. У його дослідницьку команду увійшли Vesselin Velichkov, Elmar Tischhauser, Deniz Toz, Kerem Varıcı. Вінсент Реймен читає два лекційних курси в Левенському католицькому університеті: «Криптографія та мережева безпека» та «Рішення проблем та інженерне проектування. Частина 3»

KHAZAD і SHARK

SHARK — симетричний блочний шифр, розроблений Вінсентом Рейменом. В алгоритмі використовуються 128-бітний ключ і 64-бітний блок.

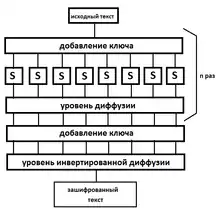

SHARK складається з n раундів з додаванням ключа, нелінійним перетворенням і рівнем дифузії. Після цього йде додаткове додавання ключа й додатковий рівень дифузії. Мета додаткового додавання ключа — не дати атакуючому відокремити останній раунд. Додатковий рівень дифузії потрібен для спрощення розшифровки. Нелінійне перетворення здійснюється за допомогою восьми 8×8 S-блоків. Для здійснення дифузії генерується MDS matrix за допомогою Коду Ріда — Соломона.

Послідовником цього алгоритму був алгоритм KHAZAD. Він також використовував 128-бітний ключ і 64-бітний блок. Головні його відмінності від SHARK наведені в таблиці.

| SHARK | KHAZAD | |

|---|---|---|

| Кількість раундів | 6 | 8 |

| Разклад ключів | Афінне відображення походить від самого шифру в режимі CFB | еволюція ключа Фейстеля |

| Походження diffusion-матриці | Код Ріда-Соломона | Вдосконалений MDS-код |

| Походження S-блоков | Зворотне перетворення над Кінцевим полем GF (28) і афінне перетворення | Рекурсивна структура |

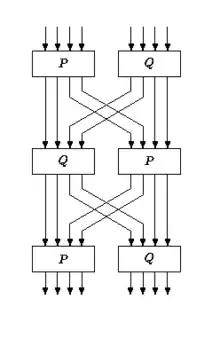

В алгоритмі KHAZAD замість S-блоку використовується «змішаний» S-блок. «Змішаний» S-блок — це рекурсивна структура, в якій блок 8 × 8 складається з менших за розміром псевдовипадкових «міні-блоків» 4 × 4 («P міні-блок» і «Q міні-блок»):

P міні-блок:

| u | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | A | B | C | D | E | F |

| P(u) | 3 | F | E | 0 | 5 | 4 | B | C | D | A | 9 | 6 | 7 | 8 | 2 | 1 |

Q міні-блок:

| u | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | A | B | C | D | E | F |

| Q(u) | 9 | E | 5 | 6 | A | 2 | 3 | C | F | 0 | 4 | D | 7 | B | 1 | 8 |

Rijndael і AES

Головне — це отримати те, що буде безпечним в залежності від стану справ в криптографії. Ми намагалися отримати безпеку, використовуючи прості конструкції. Основною перевагою простих конструкцій є те, що міркувати про них стає легше, що дозволяє ще легше досліджувати безпеку. По-друге, ви отримуєте деяку «красу» і математичну елегантність. Як додатковий бонус, ми отримали високу продуктивність і гнучкість.— Вінсент Реймен[6].

У жовтні 2000 року Національний інститут стандартів і технологій США (NIST) обрав Rijndael в якості свого нового Advanced Encryption Standard (AES). Творцями Rijdael були Вінсент Реймен і Йоан Дамен. Rijndael замінив зламаний раніше Data Encryption Standard (DES), який використовується з 1977 року державними установами й компаніями США, щоб захистити найрізноманітніші дані, починаючи від електронної пошти до телефонних дзвінків. Він обійшов багатьох великих конкурентів від IBM, RSA і Counterpane, і тепер широко використовується виробниками стільникових телефонів, кредитних карт і веб-браузерів для захисту конфіденційної інформації[7]. Цей алгоритм є підходящим для широкого спектра додатків, завдяки використанню тільки тих інструкцій процесора, які доступні на всіх існуючих процесорах, а також швидкі на них[7].

Люди будуть використовувати його, навіть не знаючи про це.— Вінсент Реймен[7]. .

Я не вірю, що хтось коли-небудь виявить атаку, яка дозволить будь-кому читати інформацію, зашифровану Rijndael.

Участь в міжнародних конференціях

Вінсент Реймен брав участь у багатьох конференціях. Був головою на:

Бібліографія

Книги

- Стефан Додунеков, Светла Никова, Барт Пренель, Винсент Рэймен. «Enhancing cryptographic primitives with techniques from error correcting codes». — Амстердам: IOS Press, 2009. — Т. 1. — С. 284. — ISBN 978-1-60750-002-5.

- Винсент Рэймен. «Selected Areas in Cryptography (SAC 2009)». — Берлин: Springer, 2009. — Т. 1. — С. 467. — ISBN 978-3-642-05443-3.

- Jorge Munilla, Alberto Peinado, Винсент Рэймен. «Proceedings of the International Conference on RFID Security 2007». — Малага: Peinado, 2007. — Т. 1. — ISBN 978-84-612-1371-9.

- Dipanwita Roy Chowdhury, Винсент Рэймен, Abhijit Das. «Progress in Cryptology — INDOCRYPT 2008». — Берлин: Springer, 2008. — Т. 1. — С. 437. — ISBN 978-3-540-89753-8.

- Dipanwita Roy Chowdhury, Винсент Рэймен, Abhijit Das. «Advanced Encryption Standard — AES4». — Берлин: Springer, 2005. — Т. 1. — С. 189. — ISBN 978-3-540-26557-3.

Статті

- Rijmen Vincent. Rotation symmetry in algebraically generated cryptographic substitution tables / Paulo S.L.M. Barreto, Décio L. Gazzoni Filho // Information processing letters. — Elsevier, 2008. — Vol. 106, iss. 6 (June). — P. 246—250. — ISSN 0020-0190. — DOI:.

- Rijmen Vincent. Plateau characteristics / Joan Daemen // IET Information security. — 2007. — Vol. 1, iss. 1 (March). — P. 11—17. — ISSN 1751-8709. — DOI:.

- Rijmen Vincent. AES implementation on a grain of sand / Martin Feldhofer, Johannes Wolkerstorfer // IEE Proceedings — Information security. — 2005. — Vol. 152, iss. 1 (October). — P. 13—20. — ISSN 1747-0722. — DOI:.

- Rijmen Vincent. Equivalent descriptions for the DES // Electronics letters. — 2004. — Vol. 40, iss. 4 (February). — P. 237—238. — ISSN 0013-5194. — DOI:.

Примітки

- Математична генеалогія — 1997.

- Vincent Rijmen. Архів оригіналу за 26 жовтня 2012. Процитовано 6 квітня 2018.

- gov/archive/aes/rijndael/misc/nissc2.pdf Rijndael[недоступне посилання з червня 2019]

- Young Innovators Under 35

- Prof. Vincent Rijmen is elected as a Senior Member of the IEEE. Архів оригіналу за 2 вересня 2012. Процитовано 7 вересня 2018.(англ.)

- FOSDEM.org: GNUStep with Adam Fedor and AES with Vincent Rijmen

- Vincent Rijmen, 31

- AES: 10 jaar Belgisch succes

- E-Government Innovation Center

Посилання

- Биография в NIST Архівовано 2 березня 2012 у Wayback Machine.

- Различные публикации(англ.)