Йоан Дамен

Йоан Дамен (нід. Joan Daemen, нід. вимова: [joːˈɑn ˈdaːmə(n)]; нар. 1965, Ахел) — бельгійський криптограф, автор багатьох наукових публікацій із криптографії та один із розробників Rijndael, Advanced Encryption Standard (AES), спільно з Вінсентом Райменом. Він також розробив і брав участь у створенні таких блочних шифрів MMB, SQUARE, SHARK, Noekeon, 3-Way і BaseKing. Зовсім недавно[уточнити] він брав участь у створенні криптографічної геш-функції Keccak, яка є переможцем SHA-3.

| Йоан Даймен | |

|---|---|

| Joan Daemen | |

| Народився |

1965[1] Гамонт-Ахел, Маасейк, Лімбург, Бельгія |

| Країна |

|

| Діяльність | математик, cryptologist, інформатик |

| Alma mater | Левенський католицький університет |

| Галузь | Криптографія |

| Заклад | STMicroelectronics |

| Науковий керівник | Joos Vandewalled[2] і René J. M. Govaertsd[2] |

Біографія

Йоан Дамен народився в 1965 році і ріс в селі Ахел провінції Лімбург. В 1988 році закінчив Левенський католицький університет в області електромашинобудування. Згодом він почав працювати як член науково-дослідницької групи COSIC (Комп'ютерна безпека та промислова криптографія), і працював над розробкою та криптоаналізом блочних шифрів, потокових шифрів і геш-функцій. У березні 1995 року він отримує докторський ступінь.

Після отримання докторського ступеня, Йоан Дамен залишає область криптографії та комп'ютерної безпеки, щоб працювати на заводі Янссен Фармацевтика, компанії Джонсон & Джонсон (Johnson & Johnson), у Берсі, Бельгія. Потім він починає працювати в Бельгійському банку Bacob, стає фахівцем із Банківських технологій та займається технологіями ATM і EFTPOS.

Після розробки Banksys, Дамен працює в Proton World International, яка займається безпекою систем оплати та банківських операцій. Пізніше він працює в STMicroelectronics.

При розробці багатьох своїх алгоритмів, Йоан Дамен працював c колегою з COSIC Вінсентом Рейменом, з яким познайомився влітку 1993 року, працюючи над оцінкою якості шифру. У 1997 році вони створюють шифр SQUARE, який був попередником Rijndael[3] Однією з останніх розробок Йоана Дам є алгоритм гешування Keccak[4].

Rijndael (AES)

Розширений стандарт шифрування є результатом 3-х річного відбору, який був початий в 1997 році NIST (Національний інститут стандартів і технологій) на заміну шифру DES, який використовувався з 1977 року американськими державними установами й компаніями, щоб захистити все, починаючи від електронної пошти до телефонних дзвінків. У 1999 році залишилися п'ять фіналістів, які були обрані з більше ніж 15-ти претендентів, а саме Rijndael, MARS, RC6, Serpent і Twofish. В кінці процесу стандартизації, був оголошений переможцем шифр Rijndael, розроблений двома бельгійськими криптографами Йоаном Даменом і Вінсентом Рейменом[5].

Після перемоги Rijndael став офіційним стандартом шифрування уряду США, а потім широко застосовувався в державному й приватному секторі, зокрема фінансовими установами[6].

Rijndael є шифром лінійних перетворень, що не вимагає мережі Фейстеля і з довжиною ключа 128, 192, або 256 біт[7].

… головним недоліком цього шифру є складність американцям зрозуміти його …. Розробники, Вінсент Реймі і Йоан Дамен, знають, що роблять … ,— Bruce Schneier, Dr. Dobbs Journal (Online Edition) 2000 [8]

Keccak

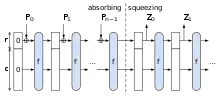

Останні роки Йоан Дамен працює спільно з Guido Bertoni, Michaël Peeters і Gilles Van Assche над шифром Keccak, що є одним з п'яти фіналістів на SHA-3. Keccak є наступником RadioGatún. Keccak реалізований на базі конструкції «губки»[9]. Число раундів — 18.

Перестановка Keccak має такі властивості:

- Вона складається з ітерацій простої раундової функції, схожої на блоковий шифр без схеми ключа.

- Внутрішній стан може бути довжиною 25, 50, 100, 200, 400, 800 або 1600 біт.

- Вибір операцій обмежений побітові XOR, AND і NOT, а також перестановками.

Про продуктивність Keccak:

- У програмному забезпеченні Keccak займає близько 13 циклів на байт.

- В обладнанні, це швидкий і компактний алгоритм, зі змінним розміром/швидкістю.

Вона підходить для DPA — стійких (стійких від диференційних атак по потужності) реалізацій як в області апаратного, так і програмного забезпечення[10].

У самій функції перестановки геш-функції Keccak поточний внутрішній стан представлено у вигляді тривимірного набору бітів (тривимірного масиву). Сам об'єкт можна розбити на площини уздовж трьох осей координат, а елементи кожного шару — на фрагменти у вигляді стовпців або векторів. Обробка внутрішнього стану в кожному раунді відбувається за допомогою функцій Chi, Theta, Pi, Rho і Iota[11].

Примітки

- NUKAT — 2002.

- Математична генеалогія — 1997.

- Rijndael. Национальный институт стандартов и технологий (США). 2000. Архів оригіналу за 2 вересня 2012.(англ.)

- Keccak. Архів оригіналу за 4 вересня 2012.(англ.)

- History of AES. Архів оригіналу за 4 вересня 2012.(англ.)

- AES. Архів оригіналу за 4 вересня 2012.(англ.)

- Specification for the AES. 2001. Архів оригіналу за 4 вересня 2012.(англ.)

- [http: //www.ddj.com/articles/2000/0065/0065j/0065j.htm? Topic = security NIST Selects AES Algorithm]. Dr. Dobbs Journal (Online Edition). 2000. (англ.)

- Cryptographic Sponges. Архів оригіналу за 4 вересня 2012.(англ.)

- The Keccak sponge function family. Архів оригіналу за 4 вересня 2012.(англ.)

- The Keccak. Архів оригіналу за 4 вересня 2012.(нім.)