Fancy Bear

Fancy Bear (також відома як APT28, Pawn Storm — укр. пішаковий штурм, Sofacy Group та Sednit) — угруповання, що спеціалізується на кібершпигунстві, дослідники пов'язують його з російськими спецслужбами. Ймовірно веде діяльність з 2007 року, відоме атаками на інформаційні системи урядових, військових, безпекових організацій. Угруповання Sofacy відносять до типу розвиненої сталої загрози (англ. advanced persistent threat; APT).

| APT28/Fancy Bear | |

|---|---|

| також відома як Sofacy Group, Pawn Storm, деякі операції від імені Кібер-Халіфату ІДІЛ, КіберБеркут, тощо. | |

| На службі | початок діяльності в 2004-2007 рр. |

| Країна |

|

| Належність | ГУ ГШ ЗС РФ |

| Вид | розвинена стала загроза |

| Роль | операції в кіберпросторі |

| Гарнізон/Штаб |

в/ч № 26165, в/ч № 74455 рос. 85-й главный центр специальной службы ГРУ |

| Війни/битви |

серед відомих, зокрема: |

Інженери фірми TrendMicro зазначають, що ними були зафіксовані фішингові та націлені фішингові атаки цього угруповання. Pawn Storm також створювало фальшиві сервери, підроблені під корпоративні сервери жертв з метою викрадення їхніх облікових даних (логін-пароль)[1].

На початку 2016 року німецька контррозвідка поширила попередження про зростання активності даного угруповання та звернула увагу на те, що воно діє під керівництвом російських державних органів[2]. На думку керівника компанії CrowdStrike Дмитра Альперовича, перелік жертв кібератак цього угрупування істотно збігається зі стратегічними інтересами російського уряду, що може свідчити про взаємодію угрупування з Головним розвідувальним управлінням ГШ РФ[3]. Так само Служба зовнішньої розвідки Естонії пов'язує це угрупування з ГРУ ГШ РФ[4].

У спільній заяві Міністерство національної безпеки США та директор Національної розвідки 7 жовтня 2016 року поклали відповідальність за нещодавні кібератаки, в яких були помічені сліди цього угруповання, на найвищі шаблі політичного керівництва Росії[5][6].

Діяльність

Огляд

Дослідники фірми FireEye зазначають, що на відміну від інших, дане угруповання не цікавить викрадення інтелектуальної власності заради грошового зиску. Натомість, воно спеціалізується на кібершпигунстві за військовими та політичними установами, викраденні інформації, що становить інтерес з точки зору оборони та геополітики; тобто, інформації, яка може бути цікава лише державі[7]. Дослідникам інших фірм також вдалось виявити атаки даного угруповання проти дипломатичних установ, користувачів популярних служб електронної пошти, військових та оборонних відомств, постачальників для них, конференції, енергетичні компанії та засоби масової інформації[8].

Серед іншого, були зафіксовані операції проти державних установ Грузії, східноєвропейських країн, європейських оборонних організацій (ОБСЄ, НАТО). Угрупування веде активність щонайменше з 2004[9] або 2007 року[7]. Інженерам фірми ESET вдалось встановити понад 1000 жертв угрупування, впливових осіб та високопосадовців з різних країн, на проти яких було здійснені фішингові атаки, в тому числі із використанням вразливостей нульового дня. Лише тільки в проміжку між 16 березня та 14 вересня 2015 року були виявлені спроби направлених фішингових атак проти власників 1888 різних поштових скриньок. В той самий часовий проміжок угрупування скористалось не менше шістьма різними вразливостями нульового дня[9].

Серед широко відомих жертв угрупування є Національний комітет Демократичної партії США, Німецький парламент (Бундестаг), французька компанія TV5Monde, міжнародна антидопінгова асоціація WADA. Окрім організацій, угрупування атаковало окремих приватних осіб, впливових людей в політичному середовищі східної Європи, України (в тому числі керівництва МВС), офіційних осіб НАТО, російських дисидентів та хактевістів з групи «Шалтай Болтай», науковців, які відвідували Росію, чеченські організації[9].

Серед атакованих організацій за період 16 березня — 14 вересня 2015 року були виявлені:

- Посольства Алжиру, Бразилії, Колумбії, Джибуті, Індії, Іраку, Північної Кореї, Киргизстану, Ливану, М'янми, Пакистану, Південної Африки, Туркменістану, Об'єднаних Арабських Еміратів, Узбекистану та Замбії.

- Міністерства оборони Аргентини, Бангладеш, Південної Кореї, Туреччини та України.

Час компіляції файлів використаного шкідливого ПЗ відповідає часовому поясу Санкт-Петербурга та Москви[7]. Атаки переважно відбуваються з понеділка до п'ятниці протягом робочого дня[9].

На думку керівника компанії CrowdStrike Дмитра Альперовича, перелік жертв кібератак цього угрупування істотно збігається зі стратегічними інтересами російського уряду, що може свідчити про взаємодію угрупування з Головним розвідувальним управлінням ГШ РФ[3].

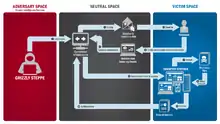

Відомі випадки, коли співробітники цього підрозділу подорожували за межі Російської Федерації з метою хакерських атак на інформаційні мережі жертв з фізично близької відстані. Так, наприклад, в квітні 2018 року було розкрито чотири співробітника ГУ ГШ ЗС РФ зі складу цього угрупування в Гаазі, під час проваленої хакерської атаки на бездротові мережі Wi-Fi Організації із заборони хімічної зброї[10].

Офіційні розслідування

19 жовтня 2020 року міністерство юстиції США висунуло обвинувачення шістьом офіцерам, військовослужбовцям в/ч 74455 ГРУ ГШ ЗС РФ. Скоєні ними кібер-атаки мали допомогти російській владі шкодити Україні, Грузії, втрутитись у вибори у Франції, уникнути відповідальності за використання хімічної зброї — отруйної речовини нервово-паралітичної дії «Новичок» за межами Росії, перешкодити проведенню зимових олімпійських ігор 2018, на яких було заборонено російській команді виступати під державним прапором через систематичне використання допінгу, тощо[11].

Назва

Через проблему атрибуції кіберзлочинів, різні фірми та дослідники можуть давати різні назви одному й тому ж хакерському угрупованню.

- Фірма Trend Micro назвала угрупування, що стоїть за шкідливим ПЗ Sofacy, Operation Pawn Storm[12]. Дане ім'я було обране через застосування угрупуванням «подібно до однойменного прийому в шахах двох та більше інструментів або тактичних прийомів проти однієї жертви»[13].

- Фірма FireEye назвала дане угруповання «Advanced Persistent Threat 28» (APT28 — розвинена стала загроза 28)[14].

- Фірма SecureWorks назвала дане угруповання (або його елементи) Threat Group-4127 (TG-4127)[15].

Британський Національний центр комп'ютерної безпеки (NCSC) повідомляє, що даний підрозділ працював (станом на вересень 2018 року) під такими назвами-фасадами:[16]

- APT 28

- Fancy Bear

- Sofacy

- Pawnstorm

- Sednit

- CyberCaliphate

- Cyber Berkut (КіберБеркут)

- Voodoo Bear

- BlackEnergy Actors (BlackEnergy)

- STRONTIUM

- Tsar Team

- Sandworm

Інструментарій

Дослідники вважають, що, серед іншого, угрупування має в своєму арсеналі два сімейства шкідливого ПЗ, яке отримало такі назви:[17]

- Sofacy

- X-Agent: використовується проти важливіших цілей. Відомі окремі модифікації для роботи в системах без доступу до Інтернет (так звані ізольовані, або англ. air gapped системи)

Також в арсеналі угрупування називають такі інструменти: X-Tunnel, WinIDS, Foozer, DownRange, та навіть шкідливе ПЗ для операційних систем на основі Linux, OSX, iOS, телефонів Android і Windows Phone[3]. Угрупування має в своєму арсеналі шкідливе ПЗ, що здатне оминати звичайні системи захисту. Однак зазвичай угрупування вдається до тактики направленого фішингу (англ. spear-phishing) для викрадення даних облікових записів своїх жертв[9].

У вересні 2018 року компанія ESET оприлюднила доповідь про LoJax — перший відомий руткіт для системи UEFI помічений у реальному вжитку. Інженерами компанії було виявлено один випадок успішного ураження підсистеми SPI та збереження руткіту у флеш-накопичувачі цієї підсистеми. Завдяки цьому шкідливе ПЗ могло залишатись в комп'ютері не лише при переформатуванні жорсткого диску, а навіть при заміні жорстких дисків. Єдиний шанс позбутись його — перезапис флеш-пам'яті вбудованого ПЗ системи UEFI[18].

Відомі кібератаки

Велика Британія

За даними Національного центру комп'ютерної безпеки в липні-серпні 2015 року зловмисникам з цього угрупування вдалось здобути доступ до скринь електронної пошти невеличкого телеканалу, їхній вміст викрадений[16].

В квітні 2018 року хакери з цього угрупування намагались отримати доступ до інформаційних систем лабораторії оборонних і наукових технологій (англ. Defence and Science Technology Laboratory, DSTL), а в березні того ж року — до інформаційних систем Форин-офіс шляхом фішингової атаки[16].

Німеччина

В 2015 році була виявлена кібератака на інформаційну систему Бундестагу; серед інших, вірусом був вражений комп'ютер федерального канцлера Німеччини Анґели Меркель. Відповідальність за атаку дослідники покладають на російське угрупування кіберзлочинців англ. Sofacy Group (також відоме як англ. Pawn storm), яких вважають пов'язаними з російськими спецслужбами[19].

В квітні-травні 2016 відбулась спроба фішингової атаки на поштові системи Християнсько-демократичного союзу — політичної партії Ангели Меркель[20]. Для викрадення облікових даних членів ХДС був створений фішинговий сервер в Естонії, який мав схоже доменне ім'я та вигляд, як і корпоративний поштовий сервер ХДС. Також, приблизно в цей же час, було створено три сервери для викрадення облікових даних важливих користувачів двох найпопулярніших поштових провайдерів Німеччини[1].

23 серпня 2016 року німецька контррозвідка поширила попередження про чергову фішингову атаку угрупування APT28, яке служить сурогатом російської розвідки, проти користувачів поштової служби та популярного в Німеччині інтернет-порталу GMX (справжня адреса gmx[.]net). Такий висновок був зроблений після виявлення серверу з доменним іменем gmx-service[.]net[21].

Компрометація урядового зв'язку

28 лютого 2018 року німецька інформаційна агенція DPA поширила новину про те, що німецьким спецслужбам вдалось виявити несанкційоване втручання до інформаційних систем міністерства закордонних справ та міністерства оборони, були скомпрометовані захищені комп'ютерні мережі для урядового зв'язку Informationsverbund Berlin-Bonn (IVBB). Зловмисникам вдалось встановити шкідливе програмне забезпечення та викрасти значні обсяги секретних документів. Основна підозра пала на угрупування APT28[22]. Проте згодом до ЗМІ потрапила інформація, що насправді за атакою може стояти інше російське угрупування, яке більш інтегроване в структуру російських збройних сил. Підозра пала на угрупування Snake (також відоме як Uroburos/Epic Turla/Snake/SnakeNet)[23].

Вже надвечір того ж дня міністерство внутрішніх справ підтвердило, що федеральна агенція з безпеки інформаційних технологій та розвідувальні служби розслідують втручання в роботу урядових інформаційних систем[24].

Залякування дружин американських військових

В лютому 2015 року, за кілька тижнів до атаки на TV5Monde дружини американських військових стали отримувати електронні повідомлення з погрозами від імені «КіберХаліфату». Зловмисникам також вдалось здобути несанкційований доступ (зламати) до облікового запису Twitter громадської організації «Military Spouses of Strength». Зламавши обліковий запис зловмисники стали розсилати повідомлення з погрозами родинам військових та навіть першій леді Мішель Обамі[25].

На той час засоби масової інформації поклали відповідальність на членів або прибічників ІДІЛ а інцидент, таким чином, був використаний ольгінськими тролями для роздмухування міжрелігійної ненависті[25].

Проте фахівцями фірми Secureworks вдалось здійснити розслідування та в результаті встановити відповідальність за атаку за російськими хакерами[26].

Кібератака на Демократичну партію

В червні 2016 стало відомо про виявлення несанкціонованого втручання до інформаційної системи Національного комітету Демократичної партії США. Несанкціоноване втручання було виявлене іще наприкінці квітня, тоді ж до розслідування була залучена фірма CrowdStrike. В результаті проведеного розслідування було встановлено, що зламати інформаційну систему вдалось двом угрупуванням російських хакерів — Cozy Bear (CozyDuke або APT29) та Fancy Bear (Sofacy Group або APT28). Група Cozy Bear отримала несанкційований доступ до інформаційної системи іще влітку 2015 року, а Fancy Bear — в квітні 2016 року. Вкупі, обидва угрупування спромоглись викрасти скриньки електронної пошти а також зібраний компромат на конкурента демократів на виборах Президента — Дональда Трампа[27][3].

Слід зазначити, що обидва угрупування діяли незалежно один від одного, були виявлені випадки зараження одного і того ж комп'ютера обома групами в спробах викрасти одну й ту саму інформацію[3].

Sofacy Group (Fancy Bear) використала шкідливе ПЗ під назвою X-Agent для віддаленого виконання команд, передачі файлів, шпигування за натисненими клавішами. Воно було запущене командою rundll32[3]:

rundll32.exe "C:\Windows\twain_64.dll"

Також була використана програма X-Tunnel для встановлення з'єднань через систему NAT та віддаленого виконання команд. Обидві програми були доставлені всередині програми RemCOM — аналог з відкритими кодами комерційної програми PsExec. Також російські хакери вдались до декількох заходів зі знищення слідів свого перебування: періодичне вичищення журналів подій та зміна атрибутів часу зміни файлів[3].

Заради легалізації викрадених даних було створене опудало, що мало служити фасадом для угрупування — «хакер» за прізвиськом «Гуцифер 2.0» (англ. Guccifer 2.0). Дане прізвисько було запозичене в іншого хакера — румунця Марселя Лазара Лехеля (рум. Marcel Lazăr Lehel), котрий назвав себе англ. Guccifer (злиття слів Gucci та Lucifer). Марсель Лехель став відомим завдяки зламу поштових скриньок відомих людей (зокрема, сестри Джорджа Вокера Буша). В 2014 році він був засуджений в Румунії до 7 років ув'язнення, але згодом переданий до Сполучених Штатів, де станом на 2016 рік очікує на вирок суду. Вже в США Лехель заявив, що неодноразово зламував особистий поштовий сервер Гілларі Клінтон, коли та була державним секретарем США (див. Імейлгейт)[28]. Проте, він не зміг навести жодного доказу, а слідчі — знайти жодних свідчень на підтвердження його слів[29][30][31]. Однак в липні 2016 року директор ФБР Джеймс Комі заявив, що Лазар збрехав, коли заявив про злам поштового серверу Клінтон[32].

На відміну від першого Гуцифера, Guccifer 2.0 не зміг навести переконливі докази своєї автентичності, або що за цим фасадом стоїть реальна жива людина[33][34][35][36]. На думку аналітиків фірми ThreatConnect, швидше за все, Guccifer 2.0 — лише спроба російських спецслужб облудою відвернути увагу від їхньої ролі у зламі інформаційних систем Демократичної партії[37] Серед іншого: На думку фахівця з комп'ютерної безпеки Дейва Айтеля, оприлюднивши викрадені файли російські спецслужби перетнули червону лінію припустимого. Він запропонував вважати таке нахабне втручання іззовні в перебіг президентських виборів прикладом кібервійни[38].

Наступним кроком з легалізації викрадених даних, який отримав набагато більше розголосу, стала публікація сурогатом російських спецслужб Вікілікс[39] решти файлів. 22 липня 2016 року організація розмістила у вільному доступі у себе на сайті 19 252 електронних листів з 8034 вкладеними файлами. Листи були викрадені з поштових скриньок 7 ключових осіб в DNC та охоплюють період від січня 2015 року до 25 травня 2016 року[40]. Серед листів з вкладеними файлами були присутні й повідомлення голосової пошти[41].

У спільній заяві Міністерство національної безпеки США та директор Національної розвідки 7 жовтня 2016 року повідомили, що американська розвідка переконана у причетності російського уряду до «нещодавніх кібератак проти окремих осіб та політичних організацій». Розкриття викраденої інформації сайтами DCLeaks.com та WikiLeaks та інтернет-персонажем Guccifer 2.0 цілком вкладається у методи та цілі російського керівництва. Такі кібератаки з метою впливу на суспільну думку вже спостерігались в Європі та Євразії та мали бути схвалені на найвищих рівнях[5][6].

В березні 2018 року американське видання The Daily Beast із посиланням на власні «джерела» повідомило, що фахівцям фірми Threat Connect та співробітникам американської розвідки вдалось знайти докази, що за персонажем Guccifer 2.0 стоять співробітники ГРУ, що працюють в офісах ГРУ на вулиці Гризодубової в Москві. Оператори цього інтернет-персонажа заходили в соціальні мережі через анонамізатор Elite VPN з точкою виходу у Франції, але штаб-квартирою в Москві. Одного разу оператор припустився помилки і зайшов до соц. мереж зі своєї справжньої IP-адреси[42].

Фішингова компанія

Подальше розслідування показало, що в жовтні 2015 — травні 2016 року угрупування здійснило направлену фішингову (англ. spearfishing) атаку на користувачів поштовими послугами Gmail (як корпоративними, так і приватними). Всього було виявлено понад 3900 поштових скриньок, на які були відправлені фішингові листи. Для введення жертв у оману, зловмисники скористались інтернет-службою Bitly, яка дозволяє скорочувати і приховувати справжні адреси гіперпосилань. Прямого зв'язку між направленою фішинговою атакою та зламом інформаційної системи Національного комітету Демократичної партії США встановити не вдалось, проте можна припустити, що аналогічні методи допомогли розпочати проникнення до системи[43].

Серед цілей атаки були користувачі в Росії та країнах колишнього СРСР, чинні та колишні військові та державні службовці в США і Європі, працівники в сфері надання послуг державним установам та оборонним підприємствам, письменники та журналісти. Дослідникам вдалось встановити 573 поштові скрині, на які була здійснена атака, які належали американським високопосадовцям, працівникам оборонних підприємств, тощо. Серед жертв атаки були Джон Керрі, Колін Павелл, головнокомандувач сил НАТО Філіп Брідлав, його попередник генерал Веслі Кларк[44].

Також серед жертв атаки були особи, причетні до президентських виборів 2016 року в США: співробітники передвиборчої компанії Гілларі Клінтон (зокрема, відповідальні за її зв'язок, організацію подорожей, фінанси, рекламу в ЗМІ та радники з політичних питань) та члени Національного комітету Демократичної партії США (всього за цією лінією 130 поштових скринь)[43]. 19 березня 2016 року фішингова атака проти Джона Подести, керівника передвиборчого штабу Гіларі Клінтон, завершилась успіхом. А вже 9 жовтня того ж року, в розпал передвиборчої кампанії, сурогат російських спецслужб «Вікілікс» розпочав оприлюднення листів (у тому числі компрометуючих) з його поштової скрині[45].

Скорочені гіперпосилання вели користувача на контрольований зловмисниками сервер, який намагався видати себе за сервер Google (так званий спуфінг). Гіперпосилання містило в собі закодовану алгоритмом Base64 адресу електронної пошти, таким чином сервер зловмисників міг встановити особу жертви за заповнити сторінку її даними (ім'я, прізвище, поштова скриня, тощо). Якщо жертва вводила свій пароль, сервер встановлював з'єднання з сервером Google та отримував доступ до облікового запису[43].

Отримання доступу до облікових записів жертв у службах Google могло дати можливість зловмисникам отримати доступ не лише до їхніх поштових скриньок, а і до інших даних, зокрема, збережених файлів у службі Google Drive. Також у зловмисників з'являлась можливість розширити площину атаки направленою фішинговою атакою на співбесідників жертви, відправляючи листи з її поштової скрині[43].

За даними компанії Secureworks в березні 2015 — травні 2016 року угрупування здійснювало фішингові атаки проти американських фахівців, науковців працівників, співробітників, партнерів підприємств американського оборонно-промислового комплексу. Відомо про щонайменше 87 осіб, які отримували фішингові повідомлення, 40 % з них переходили за посиланнями. Жертви працювали в Lockheed Martin Corp., Raytheon Co., Boeing Co., Airbus Group, General Atomics та інших компаніях та установах[46].

Туреччина

В січні-лютому 2016 року угрупування спробувало здійснити фішингову атаку проти турецьких ЗМІ та урядових установ Туреччини. Заради цього були створені фальшиві сервери Outlook Web Access. Атака була спрямована проти:[47]

Україна

Шкідливе програмне забезпечення пов'язане з угрупуванням APT28 було знайдене на комп'ютерах інформаційної системи «Вибори» Центральної виборчої комісії України в травні 2014 року, після частково вдалої атаки на дочасних Президентських виборах 2014 року. Відповідальність за атаки тоді взяло на себе угрупування КіберБеркут[48].

Інженери фірми ESET зазначають, що їм вдалось виявити атаки проти політичних лідерів України та навіть керівництва МВС здійснені цим угрупуванням в проміжку між 16 березня та 14 вересня 2015 року[9].

В оприлюдненій в жовтні 2018 року доповіді британського центру інформаційної безпеки NCSC було перелічено назви угрупувань типу розвиненої сталої загрози, які пов'язують з цим підрозділом ГРУ. Серед перелічених назв були присутні «Sandworm» та «BlackEnergy actors»[16] — обидва пов'язані з хакерськими атаками на енергетичні системи України в грудні 2015 року.

Компрометація ArtOS

В грудні 2016 року фахівці фірми CrowdStrike оприлюднили результати власного дослідження зразків програми Попр-Д30.apt розробленої капітаном 55-ї окремої артилерійської бригади Ярославом Шерстюком десь в проміжку між 20 лютого та 13 квітня 2013 року. 28 квітня того ж року обліковий запис соціальної мережі ВКонтакті з ідентичним іменем став поширювати цю програму зі своєї сторінки «рос. Програмное обеспечение современного боя». Як запобіжник неконтрольованому розповсюдженню, після завантаження та встановлення програми користувач мав звернутись до розробника за ключем для розблокування її роботи[49][50].

При цьому, ймовірно, йдеться про програму ArtOS або його попередника — калькулятора артилерійських поправок. Програмно-апаратний комплекс із використанням цієї програми дозволяє скоротити час, потрібний на ідентифікацію та враження об'єкту в чотири рази — до двох хвилин. Крім того, комплекс здатен розв'язувати до 70 % тактичних та бойових завдань, які постають перед артилеристами[51][52].

Вже 21 грудня 2014 року було вперше помічено на українському військовому інтернет-форумі файл установки програми скомпрометований імплантатом X-Agent. Швидше за все, скомпрометований варіант був створений в проміжку між кінцем квітня 2013-початком грудня 2014 року — саме тоді, коли політична криза переросла у російсько-українську війну з анексією Криму та бойовими діями на сході України[49].

Імплантат (троянець) X-Agent не мав деструктивних функцій, проте міг бути використаний для викрадення інформації із адресної книжки смартфону, вмісту SMS-повідомлень, журналу дзвінків, тощо. Зокрема, зловмисники мали можливість із його допомогою встановити місце знаходження (координати) зараженого пристрою[49].

- Значення

На жаль, дослідники не змогли встановити точну кількість заражених пристроїв та наслідки цієї операції:[49] невідомо, чи були випадки виходу в інтернет з планшетів під час бойових дій, наскільки масовою була програма з інтернету, адже оригінальне ПЗ було поширене у закритий спосіб, тощо. Цілком може бути, що сам факт існування скомпрометованого варіанту програми ворожа сторона використовує для ускладнення використання важливої та ефективної артилерійської програми на планшетах ЗСУ, або навіть як чергову компанію «зради» для деморалізації супротивника[53].

Слід зазначити, що дослідження CrowdStrike було оприлюднене на тлі палких дискусій про вплив російських спецслужб на перебіг виборчої кампанії в США. Тому, навіть попри відсутність чітких доказів безпосереднього зв'язку між цією кібершпигунською операцією та бойовими втратами українських військових, на думку американських дослідників даний епізод важливий тим, що дозволяє стверджувати про прямі зв'язки між хакерами, які зламали системи Демократичної партії, та Головним розвідувальним управлінням ГШ РФ[54].

Фінляндія

В серпні 2015 року був створений підроблений сервер з доменим іменем, що лише однією літерою відрізнялось від доменного імені корпоративного серверу найбільшого видавця Фінляндії — Sanoma. Зовнішній вигляд та інтерфейс користувача був також надзвичайно схожим на оригінальний сервер Sanoma. Сервер проіснував декілька тижнів. Дана спроба викрадення даних була помічена фахівцями компанії Trend Micro та доведена до відома Sanoma. За даними інженерів Sanoma, атака не мала успіху[55].

Кібератака на TV5Monde

8 квітня 2015 року французька телекомпанія TV5Monde стала жертвою кібератаки хакерського угрупування, що назвало себе «КіберХаліфат» (англ. CyberCaliphate) та заявило про зв'язки з ІДІЛ. Хакери змогли потрапити до внутрішньої комп'ютерної мережі компанії, як спочатку здавалось завдяки випадково розголошеним паролям,[56] та змінили програму передач за 3 години[57]. Роботу телеканалу вдалось частково відновити рано вранці наступного дня, а нормальна робота була порушена аж до пізньої ночі 9 квітня[57].

Внаслідок атаки залишились виведеним з ладу різні інформаційні системи, включно із сервером електронної пошти[58][57]. Хакери також взяли під свій контроль офіційні сторінки телекомпанії в соціальних мережах Facebook та Twitter де розмістили особисту інформацію родичів французьких солдатів, що брали участь в операції проти ІДІЛ. Також були розміщені заяви проти Президента Франції Франсуа Олланда: начебто терористичні атаки в січні 2015 року є «подарунком» за його «неприпустиму помилку» втручання в конфлікти, що «не мають жодного сенсу»[59][57].

В рамках надзвичайного звернення стосовно атаки міністр культури і масових комунікацій Флер Пеллерен, закликла зібрати термінову нараду голів різних засобів масової інформації. Зустріч відбулась 10 квітня у невідомому місці[58]. Прем'єр-міністр Франції Мануель Вальс назвав кібератаку «неприйнятною образою свободі інформації та слова»[58]. Його колега, міністр внутрішніх справ Бернар Казнев спробував заспокоїти громадськість заявивши, що Франція «вже посилила заходи проти кібератак для запобігання успішним атакам» після терактів у січні того ж року, які забрали життя 20 людей[58].

Французькі слідчі згодом відкинули версію про причетність ісламістів до кібератаки, натомість головним підозрюваним було назване угрупування APT28/Sofacy[60]. В жовтні 2016 року Бі-Бі-Сі розкрила додаткові деталі інциденту. Внаслідок проведеного розслідування було встановлено, що зловмисники отримали доступ до мережі іще 23 січня та відтоді здійснювали ретельну розвідку роботи телеканалу та передачі сигналу прямого ефіру. Внаслідок розвідки ними було створене шкідливе ПЗ для виведення з ладу під'єднаного до інтернету обладнання. Всього зловмисники скористались 7-ма різними точками проникнення до мережі, атак зазнали сторонні партнери телеканалу, навіть з інших країн. За даними слідства основною метою атаки було повне знищення телеканалу, яке не сталось лише завдяки щасливому збігу обставин та вчасному від'єднанню заражених комп'ютерів від мережі[61].

Телеканал зазнав великих матеріальних збитків, які оцінюють на рівні €5 млн ($5.6 млн; £4.5 млн) за перший рік. В перші дні працівникам довелось відправляти листи факсом, оскільки електронна пошта не працювала. Надалі компанія планує витрачати близько €3 млн (£3.4 млн; £2.7 млн) на захист інформаційних систем а також провести курси підвищення комп'ютерної грамотності серед своїх працівників[61].

Втручання у президентські вибори (2017 рік)

Під час президентських перегонів у 2017 році поштові скрині низки людей зі штабу кандидата в Президенти Франції Еммануеля Макрона було зламано, їхній зміст викрадено і згодом поширено подібно до того, як було поширено листи передвиборчої кампанії Гіларі Клінтон в 2016 році[62][63].

І хоча офіційні представники Франції заперечили причетність російських спецслужб до хакерської атаки, в метаданих опублікованих документів були помічені згадки користувача «Рошка Георгий Петрович» або «Georgy Petrovich Roshka». На основі відкритих даних вдалось встановити, що чоловік з таким іменем та прізвищем служить у в/ч № 26165. Ця військова частина також відома як «85-й главный центр специальной службы ГРУ»[62][63].

Влітку 2018 року спеціальний слідчий Роберт Мюллер висунув обвинувачення 12 російським військовослужбовцям з в/ч 26165 та в/ч 74455. Із обвинувачення випливало, що обидві військові частини підпорядковані ГРУ ГШ РФ[62][63].

Саміт APEC 2013

Саміт APEC 2013 року відбувся в Індонезії. Фірма Trend Micro помітила та повідомила про фішингову атаку на зацікавлених самітом осіб (як учасників, так і ні). Жертви отримали листи відправлені від імені «Media APEC Summit 2013» з двома вкладеними файлами Excel. Один з них містив шкідливий код, який скористався вразливістю Microsoft Office CVE-2012-0158 для запуску на комп'ютері жертви програми, яка через низку проміжних кроків вражала операційну систему бекдором BKDR_SEDNIT.SM. При цьому, шкідливі програми обмінювались даними з серверами зловмисників, отримували та виконували з нього команди. Встановлений бекдор стежив та передавав натиснені користувачем клавіші (Keylogger) а також виконував отримані від зловмисників команди[64].

MH17

Це ж угрупування намагалось зламати інформаційні системи Ради безпеки Нідерландів (нід. Onderzoeksraad) аби отримати доступ до інформації про перебіг розслідування збиття літака рейсу MH17 17 липня 2014 року[65].

В 2016 році була зафіксована спроба несанкціонованого проникнення до персонального комп'ютера Велі-Пекка Ківімакі (фін. Veli-Pekka Kivimäki) одного із учасників волонтерського проекту OSINT-розслідувань Bellingcat. Цей проект присвятив велику увагу розслідуванню обставин збиття літака малазійських авіаліній російськими військовослужбовцями.

Велі-Пекка став ціллю невдалої фішингової атаки — йому був відправлений спеціально орієнтований на нього електронний лист[55].

13 липня 2018 року проти 12 співробітників ГРУ ГШ РФ американським міністерством юстиції було висунуто обвинувачення у втручанні у вибори 2016 року (зокрема, здійснення низки кібератак). В обвинуваченні було перелічено імена 12 офіцерів та названо дві військові частини, в яких вони служили. Розслідування відкритих джерел журналістами «Радіо Свобода» показало, що одна з названих військових частин, номер 74455, знаходиться у доволі великій будівлі за адресою Хорошевское шосе № 76. З результатами розслідування групою Bellingcat за цією ж адресою знаходиться штаб-квартира ГРУ, і тут же працював офіцер ГРУ Олег Іванніков (псевдо «Оріон»), який був причетний до постачання ЗРК «Бук» на схід України влітку 2014 року, з якого було збито літак рейсу MH17[66][67].

Кібер Халіфат

Станом на травень 2018 року відомо щонайменше про дві хакерські атаки здійснені членами угрупування від імені терористичної організації ІДІЛ «КіберХаліфат» (англ. CyberCaliphate). Це залякування дружин і родин американських військових в лютому 2015 року, та акт кібертероризму проти французького телеканалу TV5Monde із подальшим залякуванням родин французьких військових, які в той час брали активну участь у військовій операції проти бойовиків ІДІЛ[25].

Слід зазначити, що 11 вересня 2014 року ольгінські тролі здійснили успішну інформаційно-психологічну операцію із вигаданим вибухом на хімічній фабриці у штаті Луїзіана (так звана англ. Columbian Chemicals Plant explosion Hoax). При цьому вони так само діяли від імені «КіберХаліфату», а для інформаційного впливу на американських громадян були використані зламані облікові записи деяких ЗМІ[25].

Carberp (США та Польща)

В травні 2016 року була зареєстрована направлена фішингова атака на неназвані урядові органи в США та Польщі із використанням варіанту «Carberp» шкідливого ПЗ «Sofacy Trojan»[68][69]. В цій атаці був використаний новітній механізм забезпечення присутності шкідливого ПЗ на інфікованому комп'ютері.

Листи з інфікованими вкладеннями були відправлені 28 травня 2016 року зі зламаної поштової скрині Міністерства зовнішніх справ однієї неназваної країни (ознаки спуфінгу виявлені не були). Лист мав тему «FW: Exercise Noble Partner 2016» (англ. Noble Partner — спільні грузинсько-американські військові навчання «Шляхетний партнер» з підвищення ступеню сумісності зі стандартами НАТО). До відправленого в США листа був прикріплений файл в форматі RTF «Exercise_Noble_Partner_16.rtf», в Польщу — файли з назвами «Putin_Is_Being_Pushed_to_Prepare_for_War.rtf» та «Russian anti-Nato troops.rtf»[68].

Прикріплений документ-приманка намагався скористатись загрозою CVE-2015-1641[70] аби записати у файлову систему комп'ютера файли «btecache.dll» та «svchost.dll»[68].

Також інфікований документ створював ключ в реєстрі Windows який, на відміну від решти троянів, запускає «btecache.dll» не при завантаженні операційної системи, а при запуску програм з пакету Microsoft Office. Такий підхід ускладнює виявлення та аналіз шкідливого ПЗ в автоматизованих системах[68].

Всесвітнє антидопінгове агентство (серпень 2016)

В серпні 2016 року Всесвітнє антидопінгове агентство (ВАА, англ. World Anti-Doping Agency, WADA) повідомило про отримання користувачами її бази даних фішингових листів начебто як від імені організації із запитом даних облікового запису (логін-пароль). Вивчення використаних в цій атаці двох серверів показало, що реєстраційна та хостингова інформація збігається з типовими методами роботи угрупування Fancy Bear[71][72]. За даними ВАА деякі з оприлюднених зловмисниками документів мали сфальшований вміст[73].

Через систематичне використання допінгу російськими спортсменами ВАА рекомендувала заборонити російським спортсменам брати участь в Олімпійських та паралімпійських іграх 2016 року. Деякі аналітики зробили припущення, що хакерська атака є помстою проти російської спортсменки Юлії Степанової особиста інформація якої була також оприлюднена зловмисниками[74]. В серпні 2016 року ВАА оголосила, що зловмисникам вдалось отримати несанкційований доступ до її антидопінгової бази даних. Зловмисники з угрупування Fancy Bear скомпрометували обліковий запис створений від імені Міжнародного олімпійського комітету[75]. Потім зловмисники стали оприлюднювати особисту інформацію про спортсменів на сайті fancybear.net. Особливу увагу вони приділяли тим спортсменам, до яких були застосовані винятки з правила через лікувальне використання медичних препаратів, зокрема, були оприлюднені дані Сімона Байлс, Вінус та Серена Вільямс, та Єлена Делле Донн[76]. Трохи згодом вони оприлюднили дані спортсменів з інших країн[75].

Проникнення до комп'ютерних мереж організації було здійснено, в тому числі, шляхом зламу бездротової мережі Wi-Fi хакерами, що знаходились у безпосередній близкості до готелю, де відбувалась конференція. Отримавши несанкційований доступ до ноутбука представника Канади, їм вдалось встановити шпигунське ПЗ та використати цей ноутбук як плацдарм для проникнення до комп'ютерних мереж Канадського центру організації, а звідти навіть до міжнародного олімпійського комітету[77].

Слід зазначити, що за даними американської журналістки Елен Накашіми (із посиланням на анонімні джерела в американській розвідці) те саме угрупування стоїть за кібератакою на інформаційні системи Зимових Олімпійських ігор 2018 року та насправді є підрозділом рос. "Главный центр специальных технологий" ГРУ ГШ РФ[78]. Це ж угрупування стоїть за масштабними хакерськими атаками проти України в червні 2017 року із використанням вірусу NotPetya[79].

В листопаді 2018 року американська прокуратура висунула обвинувачення проти семи службовців російського ГРУ через скоєні ними хакерські атаки. Серед жертв атак була назване Всесвітнє антидопінгове агенство, американська компанія з виробництва ядерного палива Вестінгауз, та інші. Звинувачення були висунуті проти:[10]

- Олексій Морінець (вік 41 років),

- Євгеній Серебряков (вік 37 років),

- Іван Єрмаков (вік 32 роки),

- Артем Малишев (вік 30 років),

- Дмитро Бадін (вік 27 років),

- Олег Сотніков (вік 46 років),

- Олексій Мінін (вік 46 років).

Четверо з них (Моренець, Серебряков, Сотніков та Мінін) були розкриті та затримані нідерландською контррозвідкою під час хакерської атаки проти Організації із заборони хімічної зброї (ОЗХЗ) в Гаазі (див. нижче)[10].

Операції проти журналістів

В грудні 2017 року журналісти інформаційного агентства Associated Press на основі даних компанії Secureworks здійснили власне розслідування, в результаті якого встановили, що журналісти різних видань з різних країн становлять третю за чисельністю групу серед жертв угрупування Fancy Bear. Розслідувачам вдалось встановити особи понад 200 журналістів, які стали жертвами атак. Серед них 50 журналістів The New York Times, іще 50 журналістів міжнародних видань, що працювали в Росії або журналістів російських незалежних мас медіа. Серед жертв угрупування також були виявлені відомі журналісти в Україні, Молдові, країнах Балтії та Вашингтоні.

Яскравим прикладом методів роботи угрупування був названий випадок з російським журналістом Павлом Лобковим, особисті розмови якого були викладені в інтернет в грудні 2015 року. За словами Лобкова, публікація особистих розмов завдала йому великої шкоди[80]

VPNFilter

За даними американського видання The Daily Beast ФБР спільно з компанією Cisco Talos вдалось вчасно виявити та у травні 2018 року знешкодити ботнет з близько 500 000 заражених роутерів у 54 країнах світу[81][82].

Виявлене шкідливе ПЗ отримало назву «VPN Filter». Для свого поширення воно використовує відомі уразливості популярних моделей роутерів виробництва компаній Linksys, MikroTik, NETGEAR, та TP-Link. Після ураження роутера ПЗ перевіряє певні фотографії на веб-сервісі Photobucket у метаданих яких прихована службова інформація. За відсутності цих фотографій (станом на травень 2018 року вони були видалені) ПЗ звертається за командами на веб-сервер ToKnowAll[.]com.

Шкідливе ПЗ має модульну архітектуру та може завантажувати модулі для виконання певних завдань. Було виявлено модуль для прослуховування мережевого трафіку з метою викрадення облікових даних, інший модуль націлений на роботу з протоколами промислових систем управління, іще один модуль покликаний виводити з ладу уражені пристрої.

Згідно судових документів слідство отримало істотну допомогу від громадянина, який звернувся по допомогу та надав для дослідження власний роутер, уражений цим ПЗ. Цей громадянин також погодився співпрацювати зі слідством та встановити у себе обладнання для прослуховування трафіку між шкідливим ПЗ та його серверами управління.

Проте, «VPN Filter» має обмежені можливості для самозбереження на ураженій системі: наприклад, завантажені модулі втрачаються після перезавантаження.

В травні 2018 року ФБР отримало дозвіл суду на підпорядкування під свій контроль доменного імені веб-сервера ToKnowAll[.]com. Завдяки цьому атаку вдалось зупинити[81][82].

Константинопольський патріархат

В серпні 2018 року інформаційне агенство AP звернуло увагу на те, що із оприлюднених раніше компанією SecureWorks списку близько 4700 електронних поштових скриньок, які намагались зламати російські хакери в 2016 році, випливало, що російська розвідка намагалась шпигувати за представниками Константинопольського патріархату[83].

Зокрема, російські розвідники намагались викрасти паролі до поштових скриньок декількох метрополітів. Серед них: Варфоломея Самараса, якого вважають дуже наближеним до вселенського патріарха; Емануїла Адамакіса, який має великий вплив у церкві; Елпідофороса Ламбрініадіса, який очолює престижну семинарію на острові Халкі[83].

На думку журналістів, основною причиною такої уваги з боку російських спецслужб є питання про надання Томосу про автокефалію Української православної церкви[83].

Журналісти також звернули увагу на те, що російська православна церква має дуже близькі стосунки спочатку з радянськими, а тепер вже і з російськими спецслужбами[83].

Слід зазначити, що серед потенційних жертв російських розвідників були численні представники інших релігійних організацій різних віросповідань[83].

Організація із заборони хімічної зброї

У травні 2018 року зловмисники цього угрупування розіслали фішингові листи начебто від імені швейцарських федеральних чиновників співробітникам ОЗХЗ. Метою атаки було отримати несанкційований доступ до інформаційних мереж організації. У квітні 2018 року була зроблена наступна спроба хакерської атаки на інформаційні системи організації[16].

У цей час організація проводила аналіз даних та допомагала в розслідуванні хімічної атаки на Думу та застосування офіцерами ГУ ГШ ЗС РФ хімічної зброї у Великій Британії[10].

Особливістю хакерської атаки в квітні 2018 року було те, що службовці цього підрозділу здійснили подорож до Гааги, аби опинитись ближче до бездротових мереж Wi-Fi ОЗХЗ. Так, у листопаді 2018 року уряд Нідерландів та уряди країн-членів союзу Five Eyes повідомили про зірвану операцію російської розвідки[10].

Згідно з оприлюдненими даними 10 квітня четверо російських розвідників прибули до країни під дипломатичними паспортами, в аеропорту були зустрінуті співробітником російського посольства, наступного дня взяли на прокат Citroën C3 та припаркували на паркувальному майданчику готелю в безпосередній близькості зі штаб-квартирою ОЗХЗ[10].

Нідерландські правоохоронці та контррозвідники виявили в багажному відсіку цього автомобіля спеціалізоване обладнання для хакерських атак на мережі Wi-Fi, його антена була скерована на офіс міжнародної організації[10].

У плани розкритої групи входила подорож до сертифікованої лабораторії ОЗХЗ в місті Шпіц, у них вже були придбані навіть залізничні квитки на 17 квітня[10].

За документами імена розкритих агентів були:[10]

- Олексій Моренець (рос. Алексей Сергеевич Моренец),

- Євгеній Серебряков (рос. Евгений Михайлович Серебряков),

- Олег Сотніков (рос. Олег Михайлович Сотников),

- Олексій Мінін (рос. Алексей Валерьевич Минин).

За даними американської прокуратури ці четверо входили у склад груп ГРУ, відповідальних за здійснення хакерських атак у безпосередній фізичній близькості до жертви на випадок коли «звичайних» методів віддалених хакерських атак виявиться недостатньо для виконання поставленого завдання[10]. Так, наприклад, Серебряков подорожував під дипломатичним прикриттям до Малайзії з для здійснення хакерської атаки проти генеральної прокуратури та королівської поліції з метою викрадення даних про розслідування збиття Boeing 777 біля Донецька (рейс MH17)[77].

Примітки

- Feike Hacquebord (Senior Threat Researcher) (11 травня 2016). Pawn Storm Targets German Christian Democratic Union. TrendLabs Security Intelligence Blog. Процитовано 24 травня 2016.

- BfV Cyber-Brief Nr. 01/2016 - Hinweis auf aktuelle Angriffskampagne. Bundesamt für Verfassungsschutz. 3 березня 2016. «Führende IT-Sicherheitsunternehmen gehen bei Sofacy/APT 28 von einer Steuerung durch staatliche Stellen in Russland aus.»

- Dmitri Alperovitch (14 червня 2016). Bears in the Midst: Intrusion into the Democratic National Committee. CrowdStrike.

- International Security and Estonia 2018. Välisluureametist/Estonian Foreign Intelligence Service. Feb 2018. с. 53.

- Joint Statement from the Department Of Homeland Security and Office of the Director of National Intelligence on Election Security. 7 жовтня 2016.

- U.S. Officially Accuses Russia Of Hacking To Interfere With The Election. Popular Science. 7 жовтня 2016.

- APT28: A Window Into Russia's Cyber Espionage Operations?. FireEye. 2014.

- Chris Doman (9 жовтня 2014). Phresh phishing against government, defence and energy. PWC.

- Graham Cluley (20 Oct 2016). New ESET research paper puts Sednit under the microscope. We Live Security.

- Laura Smith-Spark, Katie Polglase (5 жовтня 2018). Netherlands officials say they caught Russian spies targeting chemical weapons body. CNN.

- Andy Greenber (19 жовтня 2020). US Indicts Sandworm, Russia's Most Destructive Cyberwar Unit. Wired.

- Gogolinski, Jim. Operation Pawn Storm: The Red in SEDNIT. Trend Micro.

- Operation Pawn Storm: Using Decoys to Evade Detection. Trend Micro. 2014.

- Menn, Joseph (18 квітня 2015). Russian cyber attackers used two unknown flaws: security company. Reuters.

- SecureWorks Counter Threat Unit (26 червня 2016). Threat Group-4127 Targets Google Accounts. Threat Analysis. SecureWorks.

- Reckless campaign of cyber attacks by Russian military intelligence service exposed. National Cyber Security Center. 4 жовтня 2018. Процитовано 4 жовтня 2018.

- A Glimpse Into How Much Google Knows About Russian Government Hackers. Vice. Motherboard. Процитовано 20 лютого 2017.

- ESET Research (27 вересня 2018). LoJax: First UEFI rootkit found in the wild, courtesy of the Sednit group. We Live Security.

- Angela Merkel hacked: Bundestag computers targeted with malware by Russian cyberattack. International Business Times UK. 15 червня 2015. Процитовано 16 травня 2016.

- Jason Murdock (12 травня 2016). Pawn Storm: Russian hackers target German Chancellor Angela Merkel's CDU party. International Business Times UK. Процитовано 16 травня 2016.

- Warnmeldung zu APT 28. Wirtschaftsschutz. 23 серпня 2016.

- Hinweis auf russische Spione. Bundesregierung wurde gehackt. NTV. 28 лютого 2018.

- Andreas Wilkens (1 березня 2018). Bundeshack: Russische Hackergruppe "Snake" soll hinter Angriff stecken. Heise online.

- Christoph Eisenring, Christian Weisflog (1 березня 2018). Hacker sind in das Computersystem der Regierung eingedrungen — der Angriff dauerte bis Mittwoch. Neue Züricher Zeitung.

- Russians posed as IS hackers, threatened US military wives. CNBC News. 8 травня 2018.

- Ellen Nakashima (14 червня 2016). Russian government hackers penetrated DNC, stole opposition research on Trump. Washington Post.

- Cynthia McFadden, Tim Uehlinger & Tracy Connor (5 травня 2016). Hacker 'Guccifer': I Got Inside Hillary Clinton's Server. NBC News.

- Hillary Clinton may have to testify under oath about email server. Associated Press. May 4, 2016. «[T]he hacker provided no proof of his claim to have hacked Clinton's server»

- Pete Williams (25 травня 2016). Guccifer, Hacker Who Says He Breached Clinton Server, Pleads Guilty. NBC News. «[Lehel] refused to show any of the material he said he found on the Clinton server, and federal investigators said they have found no evidence to back up his claim.»

- Matt Zapotosky (May 5, 2016). Officials: Scant evidence that Clinton had malicious intent in handling of emails. Washington Post. «U.S. officials also dismissed claims by a Romanian hacker now facing federal charges in Virginia that he was able to breach Clinton’s personal email server. The officials said investigators have found no evidence to support the assertion by Marcel Lehel Lazar to Fox News and others, and they believed if he had accessed Clinton's emails, he would have released them — as he did when he got into accounts of other high-profile people.»

- Patrick Howell O'Neill (7 липня 2016). FBI director says Guccifer admitted he lied about hacking Hillary Clinton's email. The Daily Dot.

- Lorenzo Franceschi-Bicchierai (21 червня 2016). We Spoke to DNC Hacker 'Guccifer 2.0'. Motherboard.

- Dan Goodin (Jun 17, 2016). “Guccifer” leak of DNC Trump research has a Russian’s fingerprints on it. Ars Technica.

- Lorenzo Franceschi-Bicchierai (30 червня 2016). DNC Hacker Denies Russian Link, Says Attack Was His ‘Personal Project'. Motherboard.

- Ellen Nakashima (20 червня 2016). Cyber researchers confirm Russian government hack of Democratic National Committee. Washington Post.

- Shiny Object? Guccifer 2.0 and the DNC Breach. ThreatConnect. 29 червня 2016.

- Dave Aitel (Jun 17, 2016). Guest editorial: The DNC hack and dump is what cyberwar looks like. Ars Technica.

- John R. Schindler (25 липня 2016). Wikileaks Dismantling of DNC Is Clear Attack by Putin on Clinton. Observer. «By stepping into the middle of our Presidential race, the obvious Russian front has outed themselves. … This, of course, means that Wikileaks is doing Moscow’s bidding and has placed itself in bed with Vladimir Putin. … In truth, to anyone versed in counterintelligence and Russian espionage tradecraft, Wikileaks has been an obvious Kremlin front for years, …»

- Andrea Peterson (22 липня 2016). Wikileaks posts nearly 20,000 hacked DNC emails online. Washington Post.

- Matt Tait (28 липня 2016). On the Need for Official Attribution of Russia’s DNC Hack. Lawfare.

- Spencer Ackerman, Kevin Poulsen (22 березня 2018). EXCLUSIVE: ‘Lone DNC Hacker’ Guccifer 2.0 Slipped Up and Revealed He Was a Russian Intelligence Officer. The Daily Beast.

- SecureWorks Counter Threat Unit™ Threat Intelligence (16 червня 2016). Threat Group-4127 Targets Hillary Clinton Presidential Campaign. Threat Analysis. Архів оригіналу за 20 липня 2016. Процитовано 29 червня 2016.

- By RAPHAEL SATTER, JEFF DONN and JUSTIN MYERS (2 жовтня 2017). Russia hackers had targets worldwide, beyond US election. Associated Press.

- Lorenzo Franceschi-Bicchierai (20 жовтня 2016). How Hackers Broke Into John Podesta and Colin Powell’s Gmail Accounts. Vice News. Motherboard.

- BY JEFF DONN, DESMOND BUTLER, RAPHAEL SATTER (7 лютого 2018). Russian hackers hunt hi-tech secrets, exploiting US weakness. Associated Press.

- Feike Hacquebord (Senior Threat Researcher) (9 березня 2016). TrendLabs Security Intelligence BlogPawn Storm Campaign Adds Turkey To Its List of Targets. TrendLabs Security Intelligence Blog. Процитовано 25 травня 2016.

- Nikolay Koval (2015). Revolution Hacking. У Kenneth Geers. Cyber War in Perspective: Russian Aggression against Ukraine. Tallinn: NATO CCD COE Publications. ISBN 978-9949-9544-5-2. Архів оригіналу за 16 серпня 2016. Процитовано 23 травня 2016.

- CROWDSTRIKE GLOBAL INTELLIGENCE TEAM (22 грудня 2016). Use of Fancy Bear Android malware in tracking of Ukrainian field artillery units. CrowdStrike.

- Евгения Фаенкова (08.11.2015). Артиллерийская математика. История разработчика Ярослава Шерстюка. Українська Правда. Життя.

- Олеся Блащук (04 Мая 2016). ArtOS: в Украине создали программный комплекс управления огнем артиллерии. AIN. Архів оригіналу за 23 грудня 2016. Процитовано 22 грудня 2016.

- Коваленко Богдана (03-11-2015). Запорожский артиллерист сделал коллегам подарок на миллион. Индустриалка.

- Є гіпотеза, що російські хакери за допомогою трояну намагаються відстежити дії української артилерії. Texty.org.ua. 22/12/2016. Процитовано 22/12/2016.

- Ellen Nakashima (22 грудня 2016). Cybersecurity firm finds evidence that Russian military unit was behind DNC hack. Washington Post.

- Russian cyber-espionage group hits Sanoma. YLE. 30.5.2016.

- Hacked French network exposed its own passwords during TV interview. Arstechnica.

- Isil hackers seize control of France's TV5Monde network in 'unprecedented' attack. Daily Telegraph. 9 квітня 2015. Процитовано 10 квітня 2015.

- French media groups to hold emergency meeting after Isis cyber-attack. The Guardian. 9 квітня 2015. Процитовано 10 квітня 2015.

- French TV network TV5Monde 'hacked by cyber caliphate in unprecedented attack' that revealed personal details of French soldiers. The Independent. 9 квітня 2015. Процитовано 9 квітня 2015.

- France probes Russian lead in TV5Monde hacking: sources. Reuters. 10 червня 2015. Процитовано 9 липня 2015.

- Gordon Corera (10 жовтня 2016). How France's TV5 was almost destroyed by 'Russian hackers'. Technology. BBC News.

- Kevin Poulsen (20 липня 2018). Mueller Finally Solves Mysteries About Russia’s ‘Fancy Bear’ Hackers. The Daily Beast.

- Роман Доброхотов (2 червня 2017). Рошка и мышка. Почту президента Франции взломали сотрудники ГРУ. The Insider.

- Eruel Ramos (8 жовтня 2013). Spoofed APEC 2013 Email Mixes Old Threat Tricks. TrendLabs Security Intelligence blog.

- Feike Hacquebord (23 жовтня 2015). TrendLabs Security Intelligence BlogPawn Storm Targets MH17 Investigation Team. TrendLabs Security Intelligence Blog. Процитовано 16 травня 2016.

- Investigative Report: On The Trail Of The 12 Indicted Russian Intelligence Officers. RFE/RL's Russian Service. 19 липня 2018.

- MH17: Российский командир ГРУ «Орион» идентифицирован как Олег Иванников. Bellingcat. 25 серпня 2018.

- New Sofacy Attacks Against US Government Agency. Palo Alto Networks. травень 2016.

- Analiza ataków z maja 2016 na instytucje publiczne.. malware@prevenity. Prevenity.com. травень 2016.

- дана вада в коді деяких офісних програм Microsoft дозволяє віддалене виконання коду з правами поточного користувача

Microsoft Security Bulletin MS15-033 - Critical. Microsoft Security TechCenter. 14 квітня 2015. Процитовано 7 липня 2016. - Hyacinth Mascarenhas (23 серпня 2016). Russian hackers 'Fancy Bear' likely breached Olympic drug-testing agency and DNC, experts say. International Business Times. Процитовано 13 вересня 2016.

- What we know about Fancy Bears hack team. BBC News. Процитовано 17 вересня 2016.

- Gallagher, Sean (6 жовтня 2016). Researchers find fake data in Olympic anti-doping, Guccifer 2.0 Clinton dumps. Ars Technica. Процитовано 26 жовтня 2016.

- Thielman, Sam (22 серпня 2016). Same Russian hackers likely breached Olympic drug-testing agency and DNC. The Guardian. The Guardian. Процитовано 11 грудня 2016.

- Meyer, Josh (14 вересня 2016). Russian hackers post alleged medical files of Simone Biles, Serena Williams. NBC News.

- American Athletes Caught Doping. Fancybear.net. 13 вересня 2016. Архів оригіналу за грудень 24, 2017. Процитовано лютий 27, 2018.

- Peter Wilson (4 жовтня 2018). Minister for Europe statement: attempted hacking of the OPCW by Russian military intelligence. Foreign & Commonwealth Office.

- Ellen Nakashima (24 лютого 2018). Russian spies hacked the Olympics and tried to make it look like North Korea did it, U.S. officials say. National Security (Washington Post).

- Ellen Nakashima (12 січня 2018). Russian military was behind ‘NotPetya’ cyberattack in Ukraine, CIA concludes. Washington Post.

- RAPHAEL SATTER, JEFF DONN, NATALIYA VASILYEVA (22 грудня 2017). Russian hackers targeted more than 200 journalists globally. Associated Press.

- Kevin Poulsen (23 травня 2018). Exclusive: FBI Seizes Control of Russian Botnet. The Daily Beast.

- Dan Goodin (24 травня 2018). FBI seizes domain Russia allegedly used to infect 500,000 consumer routers. Ars Technica.

- By RAPHAEL SATTER (27 серпня 2018). Ungodly espionage: Russian hackers targeted Orthodox clergy. Associated Press.

Література

- Threat Intelligence (22 жовтня 2014). Sofacy Phishing. Tactical Intelligence Bulletin. PWC. CTO-TIB-20141022-01C.

- Neel Mehta, Billy Leonard, Shane Huntley (5 вересня 2014). Peering Into the Aquarium: Analysis of a Sophisticated Multi-Stage Malware Family. Google Security Team. с. 42.

- Jen Weedon (2015). Beyond ‘Cyber War’: Russia’s Use of Strategic Cyber Espionage and Information Operations in Ukraine. Cyber War in Perspective: Russian Aggression against Ukraine. Kenneth Geers (ed.). Tallinn: NATO CCD COE Publications. ISBN 978-9949-9544-5-2. Архів оригіналу за 16 серпня 2016. Процитовано 23 травня 2016.

- Răzvan BENCHEA, Cristina VATAMANU, Alexandru MAXIMCIUC, Victor LUNCAŞU (16 грудня 2015). APT28 Under the Scope - A Journey into Exfiltrating Intelligence and Government Information. Bitdefender.

- En Route with Sednit, дослідження в трьох частинах:

- En Route with Sednit. Part 1: Approaching the Target. ESET. October 2016. с. 40.

- En Route with Sednit. Part 2: Observing the Comings and Goings. ESET. October 2016.

- En Route with Sednit. Part 3: A Mysterious Downloader. ESET. October 2016.[недоступне посилання з червня 2019]

- APT28: Mitten im Sturm. Sonderbericht. FireEye. лютий 2017. с. 15.

- Feike Hacquebord (27 квітня 2017). Two Years of Pawn Storm. Examining an Increasingly Relevant Threat. Trend Micro.

Посилання

- Operation Pawn Storm: The Red in SEDNIT

- APT28 — A Window Into Russia's Cyber Espionage Operations?

- Неповний перелік жертв кібератак угрупування

- Case 1:18-cr-00215-ABJ — обвинувачення 12-ти російських військових у втручанні у вибори 2016 року (мін. юст. США)

- U.S. Charges Russian GRU Officers with International Hacking and Related Influence and Disinformation Operations — обвинувачення проти 7-ми російських хакерів (мін. юст. США)

- Six Russian GRU Officers Charged in Connection with Worldwide Deployment of Destructive Malware and Other Disruptive Actions in Cyberspace (мін. юст. США)